Comment pirater les appareils Bluetooth : 5 vulnérabilités courantes

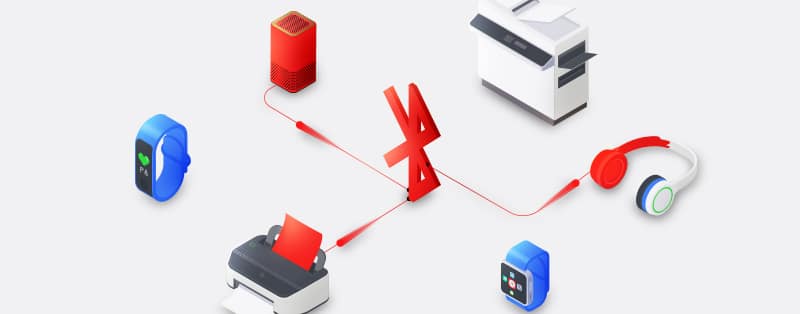

Contrairement à de nombreux développements technologiques, les appareils Bluetooth existent depuis des décennies, et ils ne sont pas en train de disparaître. Au contraire, les développeurs continuent de modifier leurs utilisations. Autrefois, les connexions Bluetooth n’étaient utiles que pour le transfert de fichiers. Cependant, il existe maintenant de nombreuses utilisations des appareils et connexions Bluetooth.

Les smartphones, ordinateurs portables et autres gadgets ont désormais une meilleure valeur grâce aux connexions Bluetooth. De plus, l’option mains libres devient un moyen populaire de prévenir les accidents de voiture. Malheureusement, on pourrait perdre des objets de valeur à cause des nombreuses vulnérabilités Bluetooth existantes.

Le problème principal est que la plupart des gens laissent leur Bluetooth activé et sont toujours détectables. Ils font cela même lorsqu’ils n’utilisent pas immédiatement une connexion Bluetooth. Les pirates et les cybercriminels utilisent alors cette porte d’entrée de la technologie sans fil pour attaquer les appareils Bluetooth. Donc, si vous conservez des données ou des fichiers importants sur vos appareils Bluetooth, vous voudrez peut-être lire comment vos actions les mettent en danger.

Cinq vulnérabilités Bluetooth courantes

Ci-dessous, nous explorons certaines des attaques exploitant le Bluetooth que les cybercriminels utilisent fréquemment.

- BlueJacking

- BlueSnarfing

- BlueBorne

- Car Whisperer

- BlueBugging

BlueJacking

Si vous pouvez imaginer des pirates détournant un navire, alors vous pouvez comprendre le bluejacking. Comme vous l’avez deviné, le BlueJacking est lorsque un gadget Bluetooth en pirate un autre en utilisant des messages indésirables. Cette vulnérabilité Bluetooth permet au pirate d’envoyer des messages non sollicités tels que des publicités à un autre appareil.

Comme les pirates, le BlueJacker est généralement proche de l’appareil Bluejacked. Par exemple, ils pourraient être à une distance aussi proche que dix mètres à trente pieds. Ainsi, il y a de fortes chances que si votre appareil Bluetooth est bluejacked, le coupable se trouve dans la même pièce que vous.

Heureusement, cette attaque Bluetooth ne donne pas au pirate l’accès à votre appareil. Les documents de votre appareil resteront également en sécurité. Ainsi, les messages indésirables sont plus perturbants que menaçants. En fait, de nombreuses personnes font du Bluejacking sur des appareils comme une plaisanterie.

Cependant, le spam peut être un précurseur de piratages plus graves comme le phishing. Les cyberharceleurs peuvent également l’exploiter pour envoyer des messages abusifs ou menaçants. De plus, les « hackers », dans ce cas, n’ont même pas besoin d’être calés en technologie. C’est parce que les étapes pour effectuer un Bluejacking sur un appareil sont assez simples.

Comment éviter le BlueJacking

- Désactivez votre Bluetooth lorsque vous ne l’utilisez pas

- Ignorez et supprimez les messages de spam une fois que vous avez vérifié qu’ils n’ont pas été sollicités.

BlueSnarfing

BlueSnarfing est assez similaire au BlueJacking. Premièrement, le BlueSnarfing permet à quelqu’un de se connecter à un autre appareil Bluetooth sans la permission du propriétaire. Cependant, cette vulnérabilité Bluetooth est pire car elle permet aux pirates de voler ou de compromettre les fichiers sur l’appareil Bluetooth qu’ils attaquent.

Par exemple, les cybercriminels pourraient accéder au calendrier de votre appareil, à vos emails, messages texte et contacts. De plus, un Bluesnarfer peut accéder aux fichiers médias de vos appareils et voler, modifier ou effacer tous les documents qu’ils souhaitent. En outre, un attaquant peut obtenir plus d’informations sur votre appareil pour mener d’autres attaques.

Avec ces données volées, ils peuvent lancer une attaque plus étendue sur des appareils vulnérables. Le BlueSnarfing peut même rompre une connexion entre deux appareils pour attaquer l’un d’eux.

Le Bluesniping est une forme avancée de Bluesnarfing. Essentiellement, le Bluesniping étend la portée à laquelle les attaques de Bluesnarfing peuvent atteindre les appareils. Ainsi, au lieu de quelques pieds, le pirate peut accéder à votre gadget depuis des distances plus éloignées. Par exemple, l’attaquant peut exploiter votre vulnérabilité Bluetooth à un mile de distance.

Comment éviter le BlueSnarfing

- Désactiver votre Bluetooth lorsqu’il n’est pas connecté à un appareil

- Supprimez la possibilité de découvrir votre appareil Bluetooth lorsqu’il est connecté à un autre gadget.

- Ne transférez pas d’informations sensibles par le biais d’une connexion Bluetooth.

- N’acceptez pas les demandes de couplage Bluetooth provenant d’appareils non fiables.

BlueBorne

Le nom « BlueBorne » vient du fait que ce vecteur Bluetooth se propage par l’air (airborne) pour attaquer les appareils Bluetooth. Cela pourrait bien être la vulnérabilité Bluetooth la plus effrayante car elle permet au pirate de prendre totalement le contrôle d’un appareil. BlueBorne fonctionne en attaquant le point le plus faible du système de sécurité d’un réseau.

Après avoir accédé au premier appareil, le vecteur se propage maintenant aux autres sur le réseau par voie aérienne. Étant donné qu’il est aéroporté, BlueBorne est plus contagieux et se propage plus rapidement. De plus, de nombreux constructeurs de structures de sécurité ne les ont pas équipés pour signaler les menaces aériennes. Ainsi, ils peuvent trouver difficile de signaler BlueBorne.

La faiblesse BlueBorne affecte une large gamme d’appareils. Ils incluent les ordinateurs portables et de bureau, les smartphones, les appareils IoT, etc. Pire encore, un pirate n’a même pas besoin de se jumeler avec son appareil cible. De plus, la cible peut même avoir désactivé son mode détectable. La seule condition est que l’appareil cible soit allumé.

Une attaque BlueBorne peut être utilisée pour effectuer une exécution de code à distance. De même, le cybercriminel peut exécuter efficacement des attaques de type homme-du-milieu sur la cible.

Comment éviter les attaques BlueBorne

- Désactivez votre Bluetooth lorsque vous ne l’utilisez pas

- Comblez les lacunes des applications et du système

- Mettre à jour fréquemment le système et le logiciel Bluetooth

Le Murmureur de Voitures

Comme le suggère ce nom, cette vulnérabilité Bluetooth affecte principalement les véhicules. Le hack Bluetooth Car Whisperer attaque essentiellement le système mains-libres intégré d’une voiture. Il trompe le Bluetooth de la voiture pour se connecter à un ordinateur ou à un casque Bluetooth. Par conséquent, le pirate peut écouter les conversations du conducteur pendant qu’il conduit.

De plus, le Car Whisperer peut également injecter de l’audio dans la voiture via son Bluetooth. Donc, si vous êtes victime de cette attaque, il ne sera pas inhabituel d’entendre quelqu’un vous dire de conduire prudemment. Cette faiblesse du Bluetooth peut être la plus dangereuse car elle place le pirate au volant.

Cependant, il n’est pas encore clair si les pirates peuvent faire plus qu’écouter et participer aux conversations dans la voiture. Les Bluehackers exploitent le fait que la plupart des constructeurs automobiles utilisent des codes de sécurité à quatre chiffres simples pour leurs systèmes mains libres. Ce code d’accès peut être aussi simple que 1234 ou 0000. De plus, la plupart des constructeurs automobiles utilisent ce même code. Par conséquent, il n’est pas difficile pour les pirates Bluetooth de détourner le système.

Comment éviter les attaques de Car Whisperer

- Connectez le système de votre voiture à un téléphone Bluetooth pendant que vous conduisez. Cette étape vous protégera car le système n’accepte qu’une seule connexion à la fois.

- Les constructeurs automobiles devraient cesser d’utiliser les mêmes codes de sécurité faibles pour les systèmes Bluetooth de leurs véhicules.

BlueBugging

Je parie que vous avez entendu parler de la NSA ou de la CIA qui placent des micros chez des cibles et écoutent leurs conversations. Malheureusement, c’est exactement ce que le BlueBugging permet aux cybercriminels de faire avec les appareils Bluetooth. Cette faiblesse du Bluetooth a été développée juste après le BlueJacking et le BlueSnarfing.

Le BlueBugging permet à un pirate de créer un point d’accès dans l’appareil d’une autre personne. Le gadget ici pourrait être un ordinateur ou un appareil mobile. Cette porte dérobée permet au pirate d’accéder au système cible. Par conséquent, ils peuvent écouter les conversations de la cible. Cet effet explique le nom de « BlueBugging ».

Un BlueBugger peut également établir des protocoles de renvoi d’appel. Avec ce protocole, le pirate interceptera et recevra les appels destinés au téléphone cible. Un pirate peut aussi utiliser des casques Bluetooth pour leurs hacks. De plus, le pirate peut faire plus qu’écouter et intercepter les appels.

Ils peuvent également lire les messages, accéder aux contacts et à d’autres services téléphoniques. En fait, ils peuvent voir toutes les données de vos appareils. Malheureusement, les pirates peuvent utiliser une antenne amplificatrice pour augmenter leur portée d’attaque.

Comment éviter le BlueBugging

- Mettez à jour vos appareils à partir d’options Bluetooth auto-découvrables

- Désactivez votre Bluetooth si vous ne l’utilisez pas.

- Ne pas utiliser les mains libres sur des appareils contenant des données sensibles

- Évitez les demandes de couplage provenant d’appareils inconnus, en particulier les casques.

Conseils généraux pour protéger les appareils Bluetooth

Quel découragement ce serait si nous ne pouvions pas protéger nos appareils Bluetooth de ces faiblesses. Donc, c’est une bonne nouvelle que les conseils ci-dessous peuvent protéger vos gadgets.

1. Éteignez-le

Activez et laissez votre appareil Bluetooth en mode « découvrable » uniquement lorsque vous devez le jumeler avec un nouvel appareil. Fait intéressant, lorsque vous vous connectez à des appareils déjà appairés, vous n’avez pas besoin d’activer votre mode de découverte. Si vous laissez votre Bluetooth activé sans aucune connexion active, un pirate peut se jumeler librement avec vous. Avec cet accès, ils peuvent exécuter tous les plans malveillants qu’ils ont.

2. Maintenir une Distance Saine

La plupart des attaques Bluetooth proviennent d’appareils se trouvant dans la portée de la victime. Donc, si vous utilisez votre Bluetooth à l’extérieur, vous voudrez peut-être rester loin des foules. Cela est d’autant plus crucial si vous transférez des fichiers sensibles. Généralement, un espace de 10 mètres peut vous offrir une certaine sécurité.

3. Sécurisez vos fichiers et appareils

Tout d’abord, il est préférable de ne pas transférer de données vitales via Bluetooth. Cependant, si vous n’avez pas d’autre choix, il sera préférable de chiffrer les données. De plus, l’utilisation d’appareils actuels est nécessaire. Les appareils plus anciens disposent de versions Bluetooth plus anciennes qui mettent automatiquement votre Bluetooth en mode « découvrable ». Cependant, avec un modèle d’appareil plus récent, vous aurez plus de contrôle sur vos appareils Bluetooth.

4. Ne jumelez pas les appareils en public

Il est préférable d’utiliser vos connexions Bluetooth à la maison ou dans des espaces sécurisés. Les chances sont élevées que si vous évitez les appairages Bluetooth publics, vous échapperez à de nombreux Bluehackers. Cela est dû au fait que de nombreux cybercriminels traquent les zones publiques telles que les points WiFi. Donc, si vous essayez de connecter votre appareil Bluetooth ici, le pirate pourrait exploiter ce court moment où votre appareil est détectable.

5. Dissociez les appareils après utilisation

Tant que ce n’est pas votre accessoire Bluetooth, il sera utile de dissocier l’appareil après l’avoir utilisé. De plus, dissociez-vous des appareils une fois qu’ils sont volés. Étant donné que votre appareil les considère toujours comme des connexions sûres, le voleur peut les exploiter pour vous pirater.

Conclusion

En effet, les connexions d’appareils Bluetooth mettent nos appareils en danger. Pourtant, nous ne pouvons pas y renoncer en raison de leurs nombreux avantages. Ainsi, notre seule option est de protéger nos gadgets contre les piratages Bluetooth. Heureusement, les informations et les étapes décrites dans cet article peuvent vous aider à combler les vulnérabilités de vos appareils Bluetooth. Il est également à noter que ce ne sont pas les seules vulnérabilités Bluetooth. Alors, soyez prudent là-bas.