Top 10 Grup Hakerskich Ostatnich Czasów

Grupy hakerskie są świetnym przykładem siły płynącej z liczby. Na świecie istnieje obecnie wiele takich grup. Przeszły długą drogę od pierwszych doniesień o ich działaniach. To, co zaczęło się od prostej fascynacji działaniem systemów komputerowych, ewoluowało w skoordynowane ataki mające na celu kradzież informacji w różnych celach.

Grupy hakerów powodują poważne konsekwencje finansowe dla osób fizycznych i organizacji. Na przykład, średni koszt naruszenia danych przekroczył 3,5 miliona dolarów w 2020 roku, a ta kwota nadal rośnie.

Na całym świecie istnieją zarówno młodzi, jak i starsi hakerzy o różnych stylach ataków i motywacjach. Między 2017 a 2018 rokiem liczba codziennie blokowanych ataków internetowych na całym świecie wzrosła o 56,1%.

Ten artykuł przyjrzy się 10 najlepszym grupom hakerskim na świecie i omówi inne cenne szczegóły, takie jak różne typy grup hakerskich.

## Rodzaje Grup Hakerskich

Tak jak w przypadku indywidualnych hakerów, różne grupy działają w różnych obszarach, z różnymi celami. Poniżej przyjrzymy się trzem głównym typom grup hakerskich.

### Grupy Sponsorowane przez Państwo

Polityka i bezpieczeństwo to dwie rzeczy, które każde państwo na świecie traktuje bardzo poważnie i każde z nich stara się uzyskać przewagę nad swoimi przeciwnikami. W niektórych przypadkach rząd korzysta z usług grupy hakerów, aby zdobyć informacje o innych krajach. Grupy hakerów sponsorowane przez państwo lub naród po prostu opisują grupę hakerów wspieraną przez rząd.

Te grupy wykorzystują swoją wiedzę, aby zdobyć poufne informacje na temat różnych aspektów innych krajów, w tym planów wojskowych, informacji przemysłowych i innych rodzajów danych, które mogą dać ich krajowi przewagę. Przykładem działań grupy hakerów sponsorowanej przez państwo jest atak Stuxnet na irańskie elektrownie jądrowe.

### Grupy Hakerów Aktywistów

Aktywiści, którzy są ekspertami od hakowania, tworzą grupy hakerskie. Te grupy zazwyczaj celują w rządy lub duże korporacje, aby ujawnić nieprawidłowości lub nadużycia. Grupy hakerskie wykorzystują informacje uzyskane z naruszonych systemów do aktywizmu politycznego lub społecznego. Jednakże, 70% cyberataków ma motywację finansową.

### Grupy sygnalistów

Grupy sygnalistów są bardzo podobne do grup hakerów-aktywistów, ponieważ również ujawniają poufne informacje. Motywację tych grup stanowią osobiste niezadowolenia z organizacji lub odkrywanie nielegalnych praktyk w ich szeregach.

## Top 10 Grup Hakerskich w Ostatnich Latach

Na całym świecie istnieje wiele znanych grup hakerskich, przy czym wiele innych działa ostrożnie, pozostając poza radarem. Jednakże, całkiem spora liczba z nich stała się niesławna z powodu swoich głośnych ataków na przestrzeni lat. Do tych grup należą:

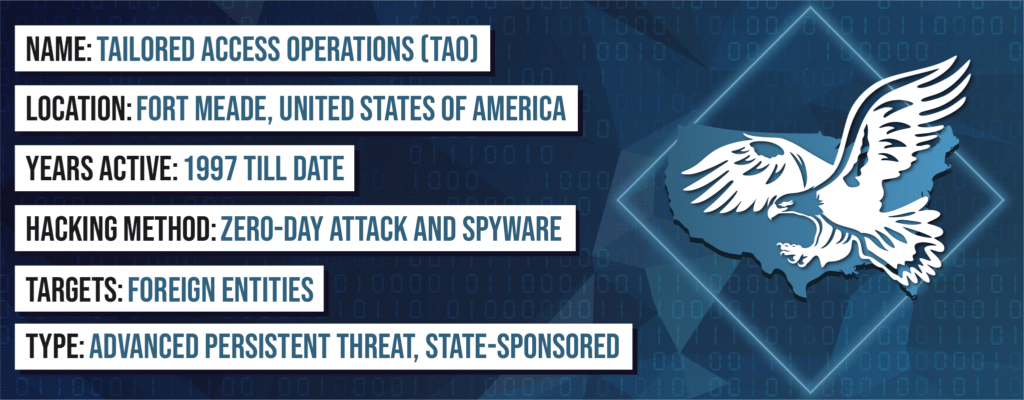

### 1. Operacje Dostosowanego Dostępu

Tailored Access Operations (TAO) to jedna z najbardziej zaawansowanych i najlepiej wyposażonych grup hakerskich. Prawdopodobnie TAO jest grupą sponsorowaną przez państwo, ponieważ raporty twierdzą, że są jednostką Agencji Bezpieczeństwa Narodowego (NSA). Nikt nie wie na pewno, jak długo TAO działa, i pozostaliby w cieniu, gdyby informator Edward Snowden nie ujawnił ich istnienia.

Dzięki swojej wiedzy, TAO zebrało prawie wszystkie rodzaje amerykańskich danych telefonicznych, na które mogli się załapać.

TAO ma oddziały w Georgii, Denver, Teksasie i na Hawajach. Może jednak istnieć również inne oddziały, o których opinia publiczna nie wie. Nie wiadomo również, ilu hakerów jest w tej grupie, ale jak dotąd, około 600 z nich pracuje w głównym kompleksie NSA w Fort Meade, Maryland.

Ta grupa posiada niesamowite, unikalne zdolności, które czynią ją bardzo skuteczną. Jednym z przykładów jest QUANTUMSQUIRREL, który daje im możliwość bycia kimkolwiek w internecie. Ponadto, naruszyli systemy komputerowe poprzez dostęp fizyczny lub przy pomocy dostawców usług internetowych (ISP) oraz firm produkujących sprzęt komputerowy. Co więcej, TAO wykorzystuje luki, które zmuszają firmy do umieszczania w swoich systemach.

TAO posiada również oprogramowanie na Androida i iOS o nazwie WARRIOR PRIDE. To narzędzie umożliwia im zdalne włączanie telefonów, aktywowanie ich mikrofonów oraz używanie geolokalizacji do śledzenia. Dodatkowo, oprogramowanie posiada zabezpieczenia przed manipulacją i programowanie ukryte.

### 2. Grupa Elderwood

Grupa Elderwood to ogólna nazwa dla kilku innych chińskich grup hakerskich, takich jak Hidden Lynx, Linfo i Putter Panda. Ta grupa to APT (Advanced Persistent Threat) grupa hakerska. Są grupą sponsorowaną przez państwo, która jest aktywna od wielu lat i ciągle doskonali swoje umiejętności.

Jednym z najbardziej znaczących ataków przeprowadzonych przez grupę Elderwood była “Operacja Aurora”, która miała miejsce w 2010 roku. Chociaż Google było jedną z firm zhakowanych podczas skoordynowanych ataków cybernetycznych, pełny zakres operacji jest owiany tajemnicą. Ich innymi celami były firmy z łańcucha dostaw, przemysł obronny oraz organizacje praw człowieka.

Według ekspertów, koordynacja i poziom zaawansowania Operacji Aurora to wyraźny znak, że za sterami stał rząd chiński. Inne wykorzystania przez grupę Elderwood mogą tworzyć długą listę exploitów zero-day i włamań.

### 3. APT28

APT28, znana również jako Fancy Bear, to kolejna notoryczna grupa APT z Rosji. Powszechnie uważa się, że grupa jest sponsorowana przez rząd rosyjski i atakuje cele zgodnie z dyrektywami Moskwy.

Ataki APT28 obejmują wszystkie standardowe techniki hakerskie i zazwyczaj kończą się sukcesem. Lista ich dotychczasowych celów jest dość długa i obejmuje OBWE, ministerstwa w Gruzji, rząd Polski oraz NATO. Chociaż większość grup hakerskich lubi szczycić się swoimi atakami, czasami nie przyznają się do odpowiedzialności lub obwiniają inne grupy. Na przykład próbowali zrzucić winę na Cyber Kalifat (ISIS) za niektóre ze swoich działań.

Wiele z tych grup hakerskich działa w krajach, gdzie rząd nie traktuje zbyt poważnie praw internetowych i wolności, a także nie ma umowy o ekstradycję do USA, więc bez względu na ich działania, pozostają daleko poza zasięgiem działań prawnych.

Ponadto, APT28 zaatakowało kilka organizacji sportowych, w tym Szwedzki Związek Sportowy, Międzynarodowe Stowarzyszenie Federacji Lekkoatletycznych oraz Światową Agencję Antydopingową (WADA). Cyberatak na WADA zrobił furorę na całym świecie. Był to odwet za zakaz udziału Rosji w zawodach olimpijskich po skandalu dopingowym.

### 4. Tarh Andishan/Ajax

W następstwie ataku Stuxnet na irańskie elektrownie jądrowe, kraj ten zdecydował się poważnie potraktować swoje cyberbezpieczeństwo i ulepszyć swoje możliwości. Przebudowa bezpieczeństwa obejmowała stworzenie niezależnej państwowej grupy sponsorowanej o nazwie Tarh Andishan oraz zatrudnienie już istniejących irańskich grup hakerów aktywistów takich jak Ajax.

Do tej pory nie było żadnych doniesień o atakach Tarh Andishan na zagraniczne agencje rządowe. Jednakże, naruszyli systemy bezpieczeństwa lotnisk, aby przejąć kontrolę nad bramkami w Pakistanie, Arabii Saudyjskiej i Korei Południowej. Atak dał im możliwość manipulowania poświadczeniami bezpieczeństwa na lotniskach. Ponadto, ich inne cele obejmują firmy telekomunikacyjne, naftowe i gazowe.

Ajax zdobył swoją reputację przez defasowanie stron internetowych. “Operacja Szafranowa Róża” to do tej pory najbardziej znany atak tej grupy. Podczas tego ataku, Ajax przeprowadził zaawansowane ataki phishingowe w celu kradzieży informacji na temat urzędników przemysłu obronnego USA.

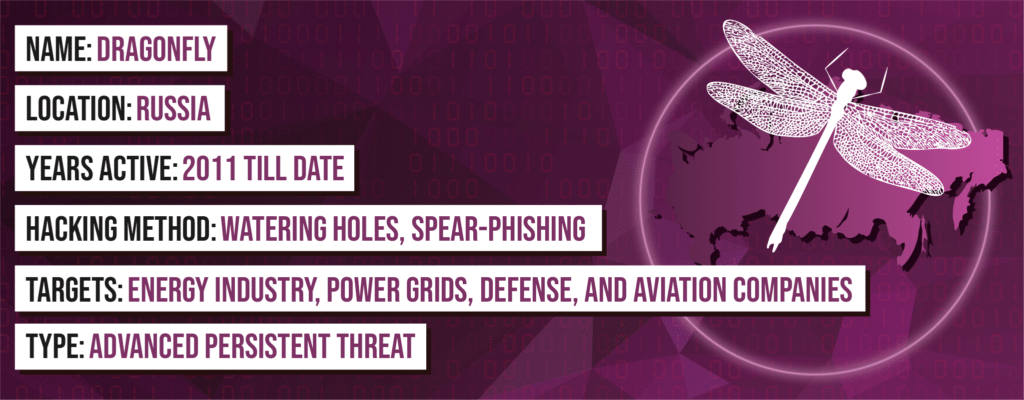

### 5. Ważka

Dragonfly to znana grupa APT. Grupa prawdopodobnie znajduje się na liście płac rządu rosyjskiego. Dragonfly celuje w przemysł energetyczny, sieci energetyczne oraz inne systemy kontrolne w USA i Europie.

Ta grupa jest znana ze swojego stylu ataku APT, który obejmuje ataki typu “watering hole” i ataki spear-phishing. Jednak, podobnie jak Stuxnet, Dragonfly może ukrywać trojany w legalnym oprogramowaniu używanym przez przemysł w ich systemach kontrolnych.

Ostatnio Dragonfly nieustannie przeprowadza ataki na amerykańską sieć energetyczną, próbując nieustannie uzyskać dostęp do kluczowych części systemu kontrolnego. Jednak USA nieustannie pracują nad poprawą swojego bezpieczeństwa, aby odeprzeć ataki.

### 6. Anonimowość

Anonymous to jedna z najpopularniejszych grup hakerskich na świecie. Od swojego pojawienia się w 2003 roku, grupa ta rozwinęła się, stając się siłą, z którą należy się liczyć. Grupa ta nie posiada żadnego znanej przywództwa czy organizacji, i wielu ekspertów uważa, że jej zdecentralizowana natura jest częścią przyczyny, dla której przetrwała na przestrzeni lat. Wynika to z faktu, że pomimo aresztowań wielu członków Anonymous przez rządy, nie wydaje się to wpływać na ich operacje.

Od momentu swojego powstania, Anonymous zawsze skłaniało się ku liberalnemu hakerstwu, przeprowadzając zarówno poważne, jak i bardziej swobodne ataki hakerskie.

Niektóre z ich najskuteczniejszych kampanii obejmują walkę z pornografią dziecięcą, ruch Occupy oraz działania przeciwko Kościołowi Scjentologicznemu. Są współczesnym symbolem kultowym, a ich członkowie używają ikonicznych masek Guya Fawkesa i chwytliwych fraz.

Anonymous szczyci się swoją integralnością i solidnym kodeksem moralnym. Na przykład, grupa upomina członków, którzy stają się na tyle samolubni, że zaczynają używać swoich nazwisk w kampaniach i zachęca ich do odejścia.

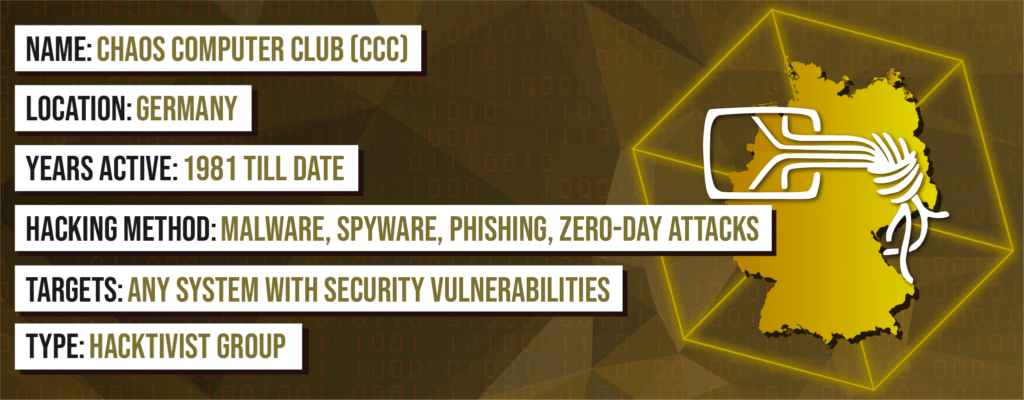

### 7. Chaos Computer Club

Chaos Computer Club (CCC) to prawdopodobnie najstarsza grupa hakerska, która nadal istnieje i jest największą grupą w Europie. Grupa niemieckich hakerów założyła ją w 1981 roku. CCC walczy o przejrzystość rządów i łatwy dostęp do komputerów oraz informacji. W przeciwieństwie do innych grup na tej liście, CCC nie prowadzi wojny z rządami i przemysłem. Zamiast tego, grupa skupia się bardziej na etycznych hackach, które ujawniają luki w systemach bezpieczeństwa jako sposób na edukowanie ludzi na temat cyberbezpieczeństwa.

W dzisiejszych czasach większość członków CCC to Niemcy. W związku z tym grupy ostrożnie podchodzą do swoich kampanii i często szukają porady prawnej u prawników przed włamaniem do systemów.

CCC przetrwało długo, i duża część społeczeństwa rozpoznaje ich umiejętności oraz je akceptuje. W niektórych przypadkach, nawet prasa wychwalała ich dokonania. Jednakże, biorąc pod uwagę rozmiar grupy, nie każdy członek zawsze przestrzega prawa.

CCC stało się sławne w latach 80., po tym jak zwróciło uwagę Deutsche Bundespost na luki w ich systemie. W tamtym czasie, Deutsche Bundespost próbowało stłumić konkurencję ze strony innych zaawansowanych technologicznie firm. Firma odpowiedziała na zarzuty CCC, zapewniając publiczność, że ich bezpieczeństwo jest niezawodne. CCC ostatecznie włamało się do ich systemu i ukradło 134 000 DM. Jednakże, zwrócili pieniądze następnego dnia.

### 8. Syryjska Elektroniczna Armia

Syryjska Armia Elektroniczna (SEA) to grupa hakerów, która sympatyzuje z narodem syryjskim. Ponadto, grupa ma powiązania z Iranem i Hezbollahem. Na przestrzeni lat grupie udało się przeprowadzić ataki, które pokazują, jak skuteczni potrafią być.

Ich najpopularniejsze ataki obejmowały m.in. zniszczenie stron kilku głównych zachodnich mediów oraz lokalizowanie opozycyjnych rebeliantów za pomocą malware. Jednak SEA wyróżnia się ze względu na swój styl i ton. Na przykład, grupa opublikowała na koncie AP tweeta, że doszło do eksplozji w Białym Domu, a ówczesny prezydent Obama został ranny. Tweet ten miał dramatyczny wpływ na indeks DOW Jones, powodując tymczasowy spadek. Ponadto, grupa opublikowała również tweeta z konta BBC Weather, że “stacja pogodowa w Arabii Saudyjskiej nie działa z powodu czołowego zderzenia z wielbłądem”.

### 9. Morpho

Morpho (znana również jako Wild Neutron) to grupa o wysokim profilu dysponująca bardzo głębokimi kieszeniami. Od 2011 roku koordynowała serię ataków na firmy inwestycyjne, technologiczne i farmaceutyczne. Ponadto, grupa kradnie informacje poufne dla własnego zysku. Niektóre z ich ataków były skierowane na Facebooka, Twittera, Apple i Microsoft za pomocą exploitów zero-day.

Morpho to zaawansowana grupa. Do ich działań należą między innymi płacenie bitcoinami dostawcom hostingu, wieloetapowe polecenia, wieloplatformowe oprogramowanie szkodliwe i wiele innych. Jak dotąd, grupie udało się uniknąć działań prawnych, poprzez właściwe zacieranie śladów.

### 10. Bureau 121

Korea Północna to kraj, który konsekwentnie demonstruje swoje zdolności bezpieczeństwa, aby zastraszać inne państwa. Rząd Korei Północnej inwestuje w hakowanie, pomimo bycia odizolowanym od reszty świata. Uciekinierzy zgłaszali, że niektórzy z tych hakerów żyją w Korei Północnej w bogactwie. Również rząd wybiera najlepszych studentów ze swojej szkoły “Uniwersytet Automatyki” do pracy dla siebie.

Bureau 121 to wiodąca grupa hakerska Korei Północnej. Biorąc pod uwagę przestarzałą infrastrukturę internetową w kraju, ponad 1800 członków grupy znajduje się na całym świecie.

Głównym celem Bureau 121 zawsze była Korea Południowa. Grupa ta stworzyła złośliwe aplikacje do gier, zniszczyła bazy danych banków i firm nadawczych, a nawet zhakowała stronę internetową prezydenta Korei Południowej. Uważa się również, że Bureau 121 jest powiązane z Guardians of Peace, którzy zhakowali Sony, kosztując firmę 15 milionów dolarów.

## Niedawne przypadki włamań

Trend na hakowanie nieustannie rośnie w ostatnich latach. Samo 2020 roku, na przykład, odnotowano ponad 3000 naruszeń danych. Co więcej, według Symantec, średnio 4800 stron internetowych miesięcznie jest kompromitowanych przez kod do form-jackingu. Te cyberataki wykorzystują luki w systemach. Na przykład, w 2018 roku, 34% naruszeń danych wiązało się z czynnikami wewnętrznymi, a w 2019 roku, 36% czynników zewnętrznych zaangażowanych w naruszenie danych było powiązanych z przestępczością zorganizowaną.

Aby to umieścić w kontekście, oto kilka z najnowszych przypadków naruszeń danych:

1. 20 stycznia 2021 roku, haker wyciekł bazę danych Pixlr, która zawierała 1,9 miliona rekordów użytkowników. Wyciek ujawnił wrażliwe dane takie jak adresy e-mail, nazwy użytkowników, kraj użytkownika, zahashowane hasła i inne wrażliwe informacje. Haker następnie opublikował te informacje na darmowym forum internetowym.

2. Największa “Kompilacja Wielu Wycieków” (COMB) miała miejsce 2 lutego 2021 roku, kiedy to w internecie znaleziono bazę danych zawierającą ponad 3,2 miliarda unikalnych par jawnych adresów e-mail i haseł (zebranych z wielu wycieków z Netflix, LinkedIn, Yahoo, Bitcoin i innych). Była to zwięzła i przeszukiwalna baza danych, która została opublikowana na popularnym forum hakerskim, dając hakerom dostęp do wielu danych uwierzytelniających konta.

3. 3 kwietnia 2021 roku, baza danych Facebook została naruszona, a osobiste informacje 533 milionów użytkowników z 106 krajów zostały opublikowane za darmo na forum hakerskim. Skradzione dane zawierają pełne imiona i nazwiska użytkowników, numery telefonów, adresy e-mail oraz inne osobiste informacje. Hakerzy wykorzystali lukę, którą Facebook naprawił w 2019 roku, aby zdobyć te dane.

## Podsumowanie

Cyberbezpieczeństwo jest dziś ważniejsze niż kiedykolwiek, z licznymi informacjami w Internecie, ponieważ eksperckie grupy hakerów robią sobie za punkt honoru omijanie systemów bezpieczeństwa. Niestety, nikt nie wie, ile grup hakerskich istnieje na całym świecie. Na szczęście, systemy bezpieczeństwa są ciągle ulepszane, w miarę jak hakerzy doskonalą swoje umiejętności.