Las 10 mejores agrupaciones de Hackers de los últimos tiempos

Los grupos de hackers son grandes ejemplos de fuerza en números. Hay varios grupos alrededor del mundo hoy en día. Han recorrido un largo camino desde los primeros informes de sus actividades. Lo que comenzó como una simple fascinación por el funcionamiento interno de los sistemas informáticos se ha transformado en ataques coordinados para robar información con diversos fines.

Los grupos de hackers causan severas implicaciones financieras para individuos y organizaciones. Por ejemplo, el costo promedio de una violación de datos superó los $3.5 millones en 2020, y la cifra sigue en aumento.

Existen tanto hackers jóvenes como mayores en todo el mundo con diferentes estilos de ataque y motivaciones. Entre 2017 y 2018, el número de ataques web diarios bloqueados en todo el mundo aumentó en un 56.1%.

Este artículo examinará los 10 principales grupos de hackers a nivel mundial y discutirá otros detalles valiosos, como los diferentes tipos de grupos de hackers.

Tipos de Grupos de Hackers

Al igual que con los hackers individuales, diferentes grupos trabajan en diversas capacidades, con diferentes objetivos. A continuación, analizamos los tres tipos principales de grupos de hackers.

Grupos Patrocinados por el Estado

La política y la seguridad son dos cosas que todas las naciones del mundo toman en serio, y todas tratan de tener una ventaja sobre sus adversarios. En algunos casos, un gobierno contrata los servicios de un grupo de hackers para obtener información sobre otros países. Los grupos de hackers patrocinados por el estado o la nación simplemente describen a un grupo de hackers respaldado por un gobierno.

Estos grupos utilizan su experiencia para obtener información confidencial sobre diferentes aspectos de otros países, incluyendo planes militares, información industrial, y otros tipos de datos que pueden dar a su país una ventaja. Un ejemplo de las actividades de un grupo de hackers patrocinado por el estado es el ataque Stuxnet a las plantas nucleares de Irán.

Grupos Hacktivistas

Los activistas que son expertos en hacking crean grupos hacktivistas. Estos grupos suelen tener como objetivo a los gobiernos o a las grandes corporaciones para exponer irregularidades o malas prácticas. Los grupos hacktivistas utilizan la información obtenida de los sistemas vulnerados para el activismo político o social. Sin embargo, el 70% de los ciberataques están motivados financieramente.

Grupos de Denunciantes

Los grupos de denunciantes, conocidos como ‘whistleblowers’, son muy similares a los grupos de hacktivistas debido a que también exponen información confidencial. Los motivos de estos grupos incluyen agravios personales contra una organización o descubrir prácticas ilegales dentro de sus filas.

Los 10 grupos de hackers más destacados en los últimos años

Existen muchos grupos de hackers conocidos en todo el mundo hoy en día, con varios otros operando cuidadosamente bajo el radar. Sin embargo, un buen número de ellos se han hecho infames por sus ataques de alto perfil a lo largo de los años. Estos grupos incluyen:

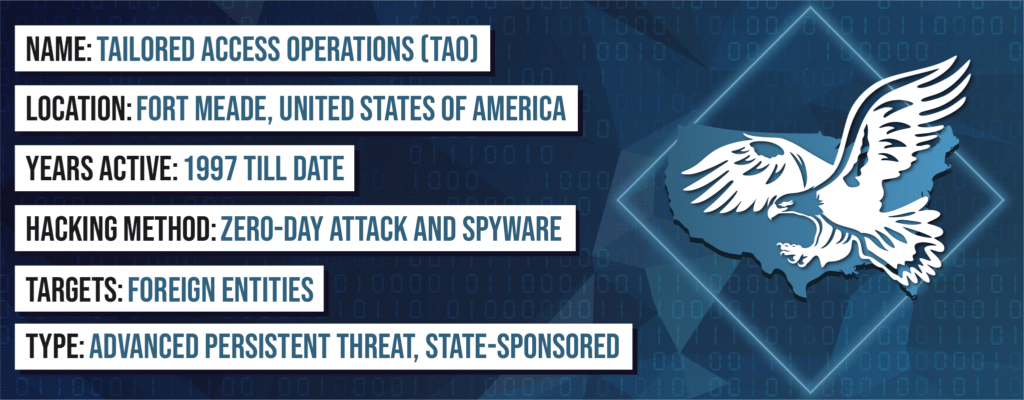

1. Operaciones de Acceso a Medida

Las Operaciones de Acceso a Medida (TAO) es uno de los grupos de hackers más sofisticados y equipados. Es probable que el TAO sea un grupo apoyado por un estado, ya que informes indican que son una unidad de la Agencia de Seguridad Nacional (NSA) estadounidense. Nadie sabe con certeza cuánto tiempo ha estado operando TAO, y habrían permanecido en las sombras si el denunciante Edward Snowden no hubiera expuesto su existencia.

Gracias a su experiencia, TAO ha recopilado casi todos los tipos de datos telefónicos estadounidenses que han podido tener en sus manos.

TAO tiene sucursales en Georgia, Denver, Texas y Hawái. Sin embargo, también puede haber otras sucursales de las que el público no tiene conocimiento. Tampoco se puede determinar cuántos hackers hay en este grupo, pero hasta ahora, alrededor de 600 de ellos trabajan en el complejo principal de la NSA en Fort Meade, Maryland.

Este grupo posee capacidades únicas increíbles que lo hacen muy efectivo. Un ejemplo es QUANTUMSQUIRREL, que les permite ser cualquier persona en Internet. Además, han violado sistemas informáticos a través de acceso físico o con la ayuda de Proveedores de Servicios de Internet (ISP) y empresas de hardware. Además, TAO aprovecha las lagunas que obligan a las empresas a colocar en sus sistemas.

TAO también tiene un software para Android e iOS llamado WARRIOR PRIDE. Esta herramienta les permite encender teléfonos de forma remota, activar sus micrófonos y utilizar la geolocalización para el seguimiento. Además, el software tiene programación a prueba de manipulaciones y sigilosa.

2. Grupo Elderwood

El nombre de Elderwood se usa para agrupar a varias bandas de hackers con base en China, como Hidden Lynx, Linfo y Putter Panda. Es un grupo de hackers APT (Amenaza Persistente Avanzada). Son un grupo patrocinado por el estado que ha estado activo durante varios años y continúa mejorando sus habilidades.

Uno de los ataques más prominentes llevados a cabo por el grupo Elderwood fue la «Operación Aurora», que tuvo lugar en 2010. Aunque Google fue una de las empresas hackeadas durante los ciberataques coordinados, el alcance total de la operación está envuelto en misterio. Otros objetivos incluyeron empresas de la cadena de suministro, industrias de defensa y organizaciones de derechos humanos.

Según los expertos, la coordinación y el nivel de sofisticación de la Operación Aurora indican claramente que el gobierno chino estaba al mando. Otros exploits del grupo Elderwood pueden dar lugar a una larga lista de exploits de día cero y hackeos.

3. APT28

APT28, o Fancy Bear, es otro notorio grupo APT basado en Rusia. La creencia general es que el gobierno ruso patrocina al grupo y atacan objetivos basándose en las directivas de Moscú.

Los ataques de APT28 involucran todas las técnicas de hacking estándar y suelen tener éxito. La lista de sus objetivos hasta ahora es bastante larga e incluye la OSCE, ministerios en Georgia, el gobierno polaco y la OTAN. Aunque la mayoría de los grupos de hackers se enorgullecen de sus ataques, a veces no se responsabilizan de ellos o culpan a otros grupos. Por ejemplo, han intentado culpar al Ciber Califato (ISIS) de algunas de sus actividades.

Muchos de estos grupos de hackers operan en países donde el gobierno no se toma en serio las leyes de Internet y la libertad, y no existe ningún acuerdo de extradición con los Estados Unidos, por lo que, independientemente de sus acciones, permanecen lejos del alcance de la acción legal.

Además, APT28 ha atacado a varias organizaciones deportivas, incluyendo la Confederación Deportiva Sueca, la Asociación Internacional de Federaciones de Atletismo y la Agencia Mundial Antidopaje (AMA). El ciberataque a la WADA acaparó los titulares a nivel mundial. Fue en represalia por la prohibición de Rusia de competir en los Juegos Olímpicos después del escándalo del dopaje.

4. Tarh Andishan/Ajax

Tras el ataque de Stuxnet a las plantas de energía nuclear de Irán, el país decidió tomar en serio su ciberseguridad y mejorar sus capacidades. Esta revisión de seguridad incluyó la creación de un grupo patrocinado por el estado independiente llamado Tarh Andishan y la contratación de grupos de hacktivistas iraníes ya existentes como Ajax.

Hasta ahora, no ha habido informes de que Tarh Andishan haya atacado a agencias gubernamentales extranjeras. Sin embargo, han violado los sistemas de seguridad de los aeropuertos para tomar el control de las puertas en Pakistán, Arabia Saudita y Corea del Sur. El ataque les permitió manipular las credenciales de seguridad en los aeropuertos. Además, otros objetivos incluyen compañías de telecomunicaciones, petróleo y gas.

Ajax ganó su reputación al desfigurar sitios web. La «Operación Rosa Azafrán» es el ataque más prominente del grupo hasta la fecha. Durante este ataque, Ajax llevó a cabo avanzados ataques de phishing en un intento de robar información de los funcionarios de la industria de defensa de los Estados Unidos.

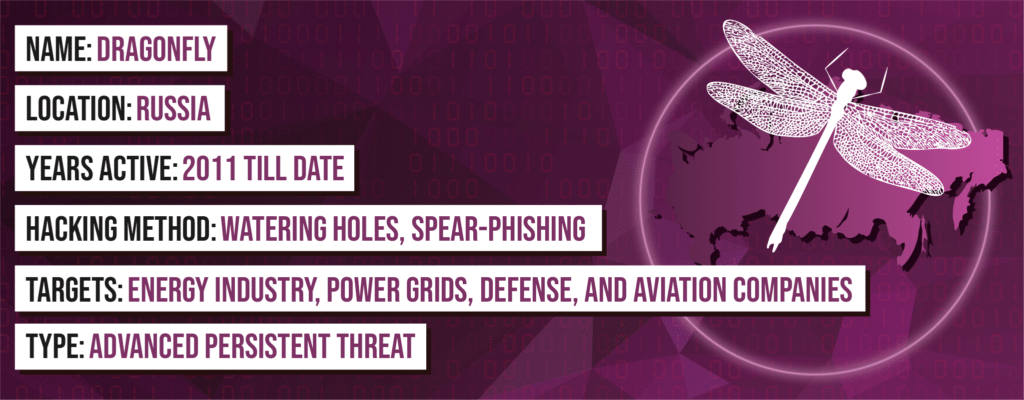

5. Dragonfly

Dragonfly es un grupo APT conocido. Es probable que el grupo esté en la nómina del gobierno ruso. Dragonfly se dirige a la industria energética, a las redes eléctricas y a otros sistemas de control en los Estados Unidos y Europa.

Este grupo es infame por su estilo APT de ataque, que implica agujeros de agua y ataques de spear-phishing. Sin embargo, al igual que Stuxnet, Dragonfly puede ocultar troyanos en el software legítimo que las industrias utilizan en sus sistemas de control.

Recientemente, Dragonfly ha sido implacable en sus ataques a la red energética de los EE.UU., intentando continuamente ganar acceso a partes críticas del sistema de control. Sin embargo, los EE.UU. siguen mejorando su seguridad para resistir los ataques.

6. Anonymous

Anonymous es uno de los grupos de hackers más populares en el mundo. Desde su surgimiento en 2003, el grupo ha prosperado hasta convertirse en una fuerza a tener en cuenta. El grupo no tiene un liderazgo ni una organización conocida, y muchos expertos creen que su naturaleza descentralizada es parte de la razón por la que ha sobrevivido a lo largo de los años. Esto se debe a que, a pesar de las detenciones gubernamentales de muchos miembros de Anonymous, no parece afectar sus operaciones.

Desde su formación, Anonymous siempre ha estado inclinado hacia el hacktivismo liberal, llevando a cabo ataques serios y más casuales.

Algunas de sus campañas más efectivas incluyen la lucha contra la pornografía infantil, el Movimiento Occupy y la lucha contra la Iglesia de la Cienciología. Son un símbolo de culto moderno, y sus miembros utilizan las icónicas máscaras de Guy Fawkes y frases pegadizas.

Anonymous se enorgullece de su integridad y sólido código moral. Por ejemplo, el grupo reprende a los miembros que se vuelven lo suficientemente egoístas como para empezar a usar sus nombres en las campañas y les anima a abandonar.

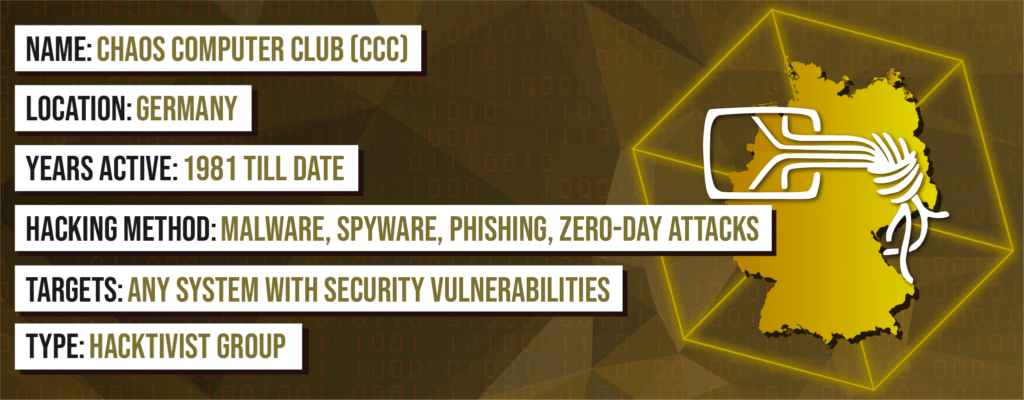

7. Chaos Computer Club

El Chaos Computer Club (CCC) es, posiblemente, el grupo de hackers más antiguo que aún existe hoy en día, y es el grupo más grande de Europa. Un grupo de hackers alemanes formó el grupo en 1981. El CCC aboga por la transparencia en los gobiernos y el fácil acceso a los ordenadores y la información. A diferencia de otros grupos de esta lista, el CCC no declara la guerra a los gobiernos y las industrias. En su lugar, el grupo se centra más en los hacks éticos que exponen las vulnerabilidades en los sistemas de seguridad como medio para educar a las personas sobre la ciberseguridad.

Hoy en día, la mayoría de los miembros del CCC son alemanes. Como resultado, los grupos actúan con precaución en sus campañas y a menudo buscan asesoramiento legal de abogados antes de hackear sistemas.

El CCC ha sobrevivido mucho tiempo, y gran parte del público reconoce sus habilidades y los acepta. En algunos casos, incluso la prensa ha cantado sus alabanzas. Sin embargo, dado el tamaño del grupo, no todos los miembros siempre se adhieren a la ley.

El CCC se hizo famoso en los años 80 tras llamar la atención de la Deutsche Bundespost sobre las lagunas en su sistema. En aquel momento, la Deutsche Bundespost estaba tratando de sofocar a otras empresas tecnológicamente avanzadas para competir con ellas. La empresa respondió a la afirmación del CCC asegurando al público que su seguridad era a prueba de balas. El CCC finalmente hackeó su sistema y robó 134.000 DM. Sin embargo, devolvieron el dinero al día siguiente.

8. Syrian Electronic Army

La Syrian Electronic Army (SEA) es un grupo de hackers que simpatiza con el pueblo sirio. Además, el grupo tiene vínculos con Irán y Hezbolá. A lo largo de los años, el grupo ha logrado llevar a cabo ataques que demuestran su eficacia.

Sus ataques más populares incluyen la desfiguración de varios importantes medios de comunicación occidentales y la localización de rebeldes de la oposición con malware. Sin embargo, la SEA se distingue por su estilo y tono. Por ejemplo, el grupo tuiteó desde la cuenta de AP que había habido explosiones en la Casa Blanca y que el entonces presidente Obama había resultado herido. El tuit tuvo un dramático efecto en el Índice DOW Jones, provocando una caída temporal. Además, el grupo también tuiteó desde una cuenta del tiempo de la BBC que “La estación meteorológica de Arabia Saudí ha sido cerrada debido a una colisión frontal con un camello.”

9. Morpho

Morpho (también conocido como Wild Neutron) es un grupo de alto perfil con mucho dinero. Desde 2011, han coordinado una serie de ciberataques a empresas de inversión, tecnológicas y farmacéuticas. Además, el grupo roba información privilegiada para su beneficio. Algunos de sus ataques han tenido como objetivo Facebook, Twitter, Apple y Microsoft a través de exploits de día cero.

Morpho es un grupo sofisticado. Algunas de sus actividades incluyen el uso de bitcoins para pagar a los proveedores de alojamiento, comandos en varias etapas, malware multiplataforma y muchas más. Hasta ahora, el grupo ha logrado evitar acciones legales al cubrir correctamente sus huellas.

10. Bureau 121

Corea del Norte es un país que constantemente muestra su seguridad para intimidar a otros países. A pesar de estar aislada del resto del mundo, el gobierno norcoreano ha invertido en hacking. Desérticos han informado que algunos de estos hackers viven con riqueza en Corea del Norte. Además, el gobierno selecciona a los mejores estudiantes de su «Universidad de Automatización» para trabajar para ellos.

Bureau 121 es el principal grupo de hackers de Corea del Norte. Dada la anticuada infraestructura de internet en el país, los más de 1800 miembros del grupo se encuentran repartidos por todo el mundo.

El principal objetivo del Bureau 121 siempre ha sido Corea del Sur. El grupo ha creado aplicaciones de juegos maliciosas, ha destruido bases de datos de bancos y empresas de radiodifusión, e incluso ha hackeado el sitio web del presidente de Corea del Sur. Se cree también que el Bureau 121 está relacionado con Guardians of Peace, que hackearon Sony, costándole a la compañía 15 millones de dólares.

Casos Recientes de Hacking

La tendencia de hacking ha seguido en aumento en los últimos años. Sólo en 2020, por ejemplo, hubo más de 3000 violaciones de datos. Además, según Symantec, un promedio de 4800 sitios web son comprometidos por código de form-jacking cada mes. Estos ciberataques explotan vulnerabilidades en los sistemas. Por ejemplo, en 2018, el 34% de las violaciones de datos involucraron factores internos, y en 2019, el 36% de los factores externos involucrados en una violación de datos estaban vinculados al crimen organizado.

Para ponerlo en contexto, aquí están algunos de los casos más recientes de brechas de datos:

1. El 20 de enero de 2021, un hacker filtró una base de datos de Pixlr que contenía 1.9 millones de registros de usuarios. La filtración reveló datos sensibles como direcciones de correo electrónico, nombres de usuario, el país del usuario, contraseñas codificadas, y otras informaciones delicadas. El hacker publicó la información en un foro online gratuito.

2. La mayor “Compilación de Muchas Brechas” (COMB) ocurrió el 2 de febrero de 2021, cuando una base de datos de más de 3.2 mil millones de pares únicos de correos electrónicos y contraseñas en texto claro (compilados de múltiples brechas de Netflix, LinkedIn, Yahoo, Bitcoin, y otros) se encontró en línea. Era una base de datos concisa y buscable que se publicó en un foro popular de hacking, proporcionando a los hackers acceso a múltiples credenciales de cuentas.

3. El 3 de abril de 2021, una base de datos de Facebook fue comprometida, y la información personal de 533 millones de usuarios de 106 países se publicó gratuitamente en un foro de hacking. Los datos robados incluyen los nombres completos de los usuarios, números de teléfono, direcciones de correo electrónico y otra información personal. Los hackers explotaron una vulnerabilidad que Facebook había corregido en 2019 para obtener los datos.

Conclusión

La ciberseguridad es hoy más crítica que nunca, con innumerables informaciones en Internet, porque los grupos de hackers expertos se dedican a burlar los sistemas de seguridad. Desafortunadamente, nadie sabe cuántos grupos de hackers existen en todo el mundo. Afortunadamente, los sistemas de seguridad continúan mejorando a medida que los hackers también mejoran sus habilidades.