Cómo hackear dispositivos Bluetooth: 5 vulnerabilidades comunes

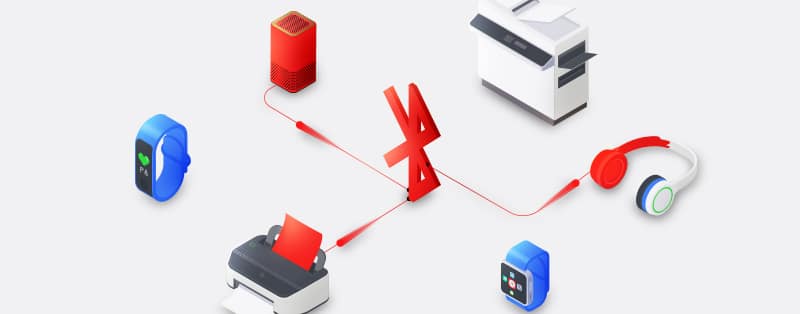

A diferencia de muchos desarrollos tecnológicos, los dispositivos Bluetooth existen desde hace décadas, y no están quedando obsoletos. En cambio, los desarrolladores siguen modificando sus usos. En una época, las conexiones Bluetooth solo servían para transferir archivos. Sin embargo, ahora hay muchos usos para los dispositivos y conexiones Bluetooth.

Los smartphones, los portátiles y otros dispositivos electrónicos son ahora mucho más valiosos gracias a las conexiones Bluetooth. Adicionalmente, la opción de uso manos libres se está volviendo muy popular como medio para prevenir accidentes de coche. Lamentablemente, también se pueden perder objetos valiosos debido a las muchas vulnerabilidades de Bluetooth que existen.

El principal problema es que la mayoría de las personas dejan su Bluetooth encendido y siempre son detectables. Lo hacen incluso cuando no están utilizando una conexión Bluetooth en ese momento. Los hackers y los ciberdelincuentes aprovechan este acceso a través de tecnología inalámbrica para atacar los dispositivos Bluetooth. Así que, si guardas datos o archivos importantes en tus dispositivos Bluetooth, tal vez quieras leer cómo tus acciones los ponen en peligro.

Cinco vulnerabilidades comunes de Bluetooth

A continuación, exploramos algunos de los ataques más comunes que los ciberdelincuentes realizan utilizando Bluetooth.

- BlueJacking

- BlueSnarfing

- BlueBorne

- Car Whisperer

- BlueBugging

BlueJacking

Si puedes imaginar a piratas secuestrando un barco, entonces entenderás lo que es bluejacking. Como supones, el BlueJacking ocurre cuando un dispositivo Bluetooth secuestra a otro enviando mensajes de spam. Esta vulnerabilidad de Bluetooth permite al hacker enviar mensajes no solicitados, como anuncios, a otro dispositivo.

Al igual que los piratas, el BlueJacker suele estar cerca del dispositivo secuestrado. Por ejemplo, podrían estar tan cerca como un rango de diez metros a treinta pies. Por lo tanto, las posibilidades son altas de que si tu dispositivo Bluetooth es secuestrado, el culpable está en la misma habitación contigo.

Afortunadamente, este ataque de Bluetooth no brinda al hacker acceso a tu dispositivo. Tus documentos del dispositivo también permanecerán seguros. Por lo tanto, los mensajes de spam son más molestos que amenazantes. De hecho, muchas personas realizan Bluejacking a dispositivos como una broma.

Sin embargo, el envío de spam podría ser el precursor de ataques más severos como el phishing. Los ciberacosadores también pueden explotarlo para enviar mensajes abusivos o amenazantes. Además, los «hackers» en este caso ni siquiera necesitan ser expertos en tecnología. Esto se debe a que los pasos para realizar un Bluejacking a un dispositivo son bastante sencillos.

Cómo evitar el BlueJacking

- Apaga el Bluetooth cuando no lo utilices

- Ignora y elimina los mensajes de spam cuando compruebes que no son solicitados

BlueSnarfing

El BlueSnarfing es bastante similar al BlueJacking. En primer lugar, el BlueSnarfing permite a alguien conectarse a otro dispositivo Bluetooth sin el permiso del propietario. Sin embargo, esta vulnerabilidad de Bluetooth es peor porque permitirá a los hackers robar o comprometer archivos en el dispositivo Bluetooth que atacan.

Por ejemplo, los ciberdelincuentes podrían acceder al calendario, emails, mensajes de texto y contactos de tu dispositivo. Además, un Bluesnarfer puede acceder a tus archivos multimedia y robar, alterar o borrar cualquier archivo que deseen. Además, el atacante puede obtener más información sobre tu dispositivo para realizar más ataques.

Con estos datos robados, pueden lanzar un ataque más extenso sobre dispositivos vulnerables. El BlueSnarfing incluso puede romper la conexión entre dos dispositivos para atacar uno de ellos.

El Bluesniping es una forma avanzada de Bluesnarfing. Esencialmente, el Bluesniping extiende el alcance en el que el Bluesnarfing ataca a los dispositivos. Por lo tanto, en lugar de unos pocos metros, el hacker puede acceder a tu gadget desde distancias más lejanas. Entonces, por ejemplo, el atacante puede explotar tu vulnerabilidad de Bluetooth desde un kilómetro de distancia.

Cómo evitar el BlueSnarfing

- Desactiva el Bluetooth cuando no estés conectado a un dispositivo

- Evita que tu dispositivo Bluetooth sea detectable cuando está conectado a otro gadget

- No transfiera información confidencial a través de una conexión Bluetooth

- No aceptar solicitudes de emparejamiento Bluetooth de dispositivos no fiables

BlueBorne

El nombre “BlueBorne” proviene del hecho de que este vector Bluetooth se propaga por el aire (aéreo) para atacar a dispositivos Bluetooth. Esta puede ser la vulnerabilidad Bluetooth más aterradora ya que permite al hacker tomar el control total de un dispositivo. BlueBorne funciona atacando el punto más débil del sistema de seguridad de una red.

Después de acceder al primer dispositivo, el vector se extiende a otros en la red a través del aire. Dado que se propaga por el aire, BlueBorne es más contagioso y se expande más rápidamente. Además, muchos constructores de estructuras de seguridad no las equiparon para detectar amenazas aéreas. Por lo tanto, pueden tener dificultades para detectar BlueBorne.

La debilidad de BlueBorne afecta a una amplia variedad de dispositivos. Incluyen computadoras portátiles y de escritorio, smartphones, dispositivos IoT, etc. Lo que es peor, un hacker ni siquiera necesita emparejarse con su dispositivo objetivo. Además, el objetivo puede haber incluso apagado su modo detectable. El único requisito es que el dispositivo objetivo esté encendido.

Un hackeo de BlueBorne puede ser utilizado para llevar a cabo la ejecución remota de código. Del mismo modo, el cibercriminal puede ejecutar eficientemente ataques de intermediario en el objetivo.

Cómo Evitar los Ataques de BlueBorne

- Apaga el Bluetooth cuando no lo uses

- Tapar las vulnerabilidades de las aplicaciones y los sistemas

- Actualiza el sistema y el software Bluetooth con frecuencia

El Susurrador de Coches

Como implica el nombre, esta vulnerabilidad de Bluetooth afecta principalmente a los vehículos. El hackeo de Bluetooth del Susurrador de Coches ataca esencialmente el sistema de manos libres integrado en el coche. Hace creer al Bluetooth del coche que se conecta a un ordenador o a un auricular Bluetooth. En consecuencia, el hacker puede escuchar las conversaciones del conductor mientras conduce.

Además, el Susurrador de Coches también puede inyectar audio en el coche a través de su Bluetooth. Por lo tanto, si eres víctima de este hackeo, no será extraño escuchar a alguien decirte que conduzcas con cuidado. Esta debilidad de Bluetooth puede ser la más peligrosa porque pone al hacker en el asiento del conductor.

Sin embargo, todavía no está claro si los piratas informáticos pueden hacer más que escuchar y contribuir a las conversaciones en el coche. Los Bluehackers aprovechan el hecho de que la mayoría de los fabricantes de coches utilizan simples códigos de seguridad de cuatro dígitos para sus sistemas manos libres. Esta clave puede ser tan fácil como 1234 o 0000. Además, la mayoría de los fabricantes de automóviles utilizan este mismo código. Por lo tanto, no es difícil para los piratas informáticos de Bluetooth secuestrar el sistema.

Cómo evitar los ataques del Car Whisperer

- Conecta el sistema de tu coche a un teléfono Bluetooth mientras conduces. Este paso te protegerá porque el sistema sólo acepta una conexión a la vez.

- Los fabricantes de vehículos deben dejar de utilizar los mismos códigos de seguridad débiles para los sistemas Bluetooth de sus coches;

BlueBugging

Apuesto a que has oído hablar de la NSA o la CIA que ponen micrófonos en las casas de los objetivos y escuchan sus conversaciones. Desafortunadamente, eso es precisamente lo que el BlueBugging permite a los ciberdelincuentes hacer con los dispositivos Bluetooth. Esta debilidad de Bluetooth se desarrolló justo después del BlueJacking y el BlueSnarfing.

El BlueBugging permite a un pirata informático crear un punto de acceso en el dispositivo de otra persona. El dispositivo aquí podría ser un ordenador o un dispositivo móvil. Esta puerta trasera permite al pirata informático entrar en el sistema objetivo. En consecuencia, pueden escuchar las conversaciones del objetivo. Este efecto explica el nombre de «BlueBugging».

Un BlueBugger también puede establecer protocolos de reenvío de llamadas. Con este protocolo, el hacker interceptará y recibirá llamadas destinadas al teléfono objetivo. Un bugger también puede usar auriculares Bluetooth para sus hacks. Además, el hacker puede hacer más que escuchar e interceptar llamadas.

También pueden leer mensajes, acceder a contactos y otros servicios telefónicos. De hecho, pueden ver todos los datos de sus dispositivos. Desafortunadamente, los hackers pueden usar una antena amplificadora para aumentar su rango de ataque.

Cómo evitar el BlueBugging

- Actualiza tus dispositivos desde las opciones Bluetooth autodetectables

- Apaga el Bluetooth si no lo utilizas

- No utilice manos libres en dispositivos que contengan datos sensibles

- Evita las solicitudes de emparejamiento de dispositivos desconocidos, especialmente auriculares.

Consejos generales para proteger los dispositivos Bluetooth

Sería desalentador si no pudiéramos proteger nuestros dispositivos Bluetooth de estas debilidades. Por lo tanto, es una buena noticia que los consejos a continuación pueden proteger sus dispositivos.

1. Apágalo

Sólo cambia tu dispositivo Bluetooth a «visible» cuando necesites emparejarlo con un nuevo dispositivo. Curiosamente, no es necesario activar el modo de detección cuando se conecte a dispositivos ya emparejados. Si dejas tu Bluetooth encendido sin una conexión activa, un hacker puede emparejarte fácilmente. Con este acceso, pueden llevar a cabo cualquier plan malicioso que tengan.

2. Mantener la distancia

La mayoría de los ataques Bluetooth se originan en dispositivos que están dentro del alcance de la víctima. Por lo tanto, cuando utilices tu Bluetooth al aire libre, intenta mantenerte alejado de las multitudes. Esto es especialmente importante si está transfiriendo archivos sensibles. Por lo general, una distancia de 10 metros ya puede proporcionarle un cierto nivel de seguridad.

3. Proteja sus archivos y dispositivos

En primer lugar, es aconsejable no transferir datos importantes a través de Bluetooth. Sin embargo, si no tienes otra opción, entonces deberías cifrar estos datos. Además, es esencial utilizar dispositivos actualizados. Los dispositivos más antiguos tienen versiones de Bluetooth más antiguas que configuran automáticamente su Bluetooth como «visible». En cambio, con los modelos de dispositivos más nuevos tienes más control sobre tus dispositivos Bluetooth.

4. No Emparejes Dispositivos en Público

Es conveniente usar tus conexiones Bluetooth en casa o en espacios seguros. Las posibilidades de ser atacado disminuyen significativamente si evitas emparejar tus dispositivos Bluetooth en público, ya que muchos ciberdelincuentes frecuentan zonas públicas, como puntos de WiFi. Así que, si intentas conectar tu dispositivo Bluetooth aquí, el hacker podría aprovechar el corto período en que tu dispositivo es detectable.

5. Desempareja los Dispositivos Después del Uso

Siempre que no sea tu accesorio Bluetooth, será conveniente desemparejar el dispositivo después de usarlo. Además, desempareja los dispositivos una vez que alguien los robe. Como tu dispositivo todavía los ve como conexiones seguras, el ladrón puede explotarlos para hackearte.

Conclusión

Sin duda, las conexiones de dispositivos Bluetooth ponen en riesgo nuestros dispositivos. Sin embargo, no podemos prescindir de ellas debido a sus muchas ventajas. Por lo tanto, nuestra única opción es proteger nuestros dispositivos de los ataques Bluetooth. Afortunadamente, la información y los pasos de este artículo pueden ayudarte a proteger tus dispositivos Bluetooth de las vulnerabilidades. También es importante notar que estas no son las únicas vulnerabilidades de Bluetooth. Así que, ten cuidado ahí fuera.