Wie man Bluetooth-Geräte hackt: 5 gängige Sicherheitslücken

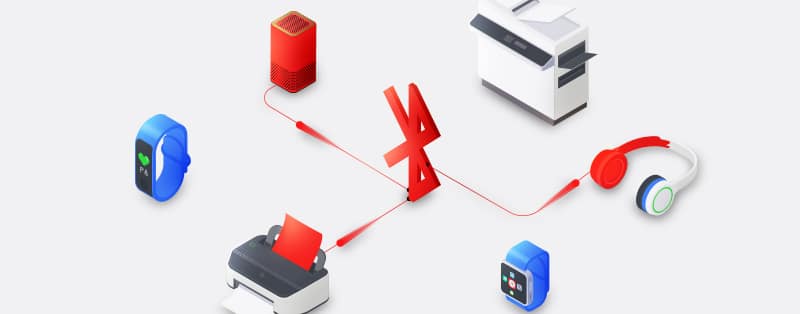

Im Gegensatz zu vielen technologischen Entwicklungen sind Bluetooth-Geräte nicht neu, sie sind seit Jahrzehnten auf dem Markt und sie verschwinden nicht. Stattdessen werden ihre Anwendungsmöglichkeiten durch die Entwickler immer weiter angepasst. Einmal waren Bluetooth-Verbindungen nur hilfreich für Dateiübertragungen. Heutzutage gibt es jedoch viele Anwendungsbereiche für Bluetooth-Geräte und Verbindungen.

Smartphones, Laptops und andere Geräte sind jetzt von höherem Wert aufgrund ihrer Bluetooth-Verbindungen. Darüber hinaus wird die Freisprech-Option als Mittel zur Verhinderung von Autounfällen immer beliebter. Leider können wertvolle Gegenstände durch die vielen Bluetooth-Schwachstellen verloren gehen.

Das Hauptproblem ist, dass die meisten Menschen ihr Bluetooth an lassen und ständig erreichbar sind. Sie tun dies selbst, wenn sie gerade keine Bluetooth-Verbindung verwenden. Hacker und Cyberkriminelle nutzen dann diesen drahtlosen Technologiezugang, um Bluetooth-Geräte anzugreifen. Wenn Sie also wichtige Daten oder Dateien auf Ihren Bluetooth-Geräten haben, sollten Sie darüber nachdenken, wie Ihr Verhalten diese gefährdet.

Fünf gängige Bluetooth-Schwachstellen

Im Folgenden untersuchen wir einige gängige Bluetooth-fähige Hacks, die Cyberkriminelle ausnutzen.

- BlueJacking

- BlueSnarfing

- BlueBorne

- Car Whisperer

- BlueBugging

BlueJacking

Wenn du dir vorstellen kannst, wie Piraten ein Schiff kapern, dann kannst du BlueJacking verstehen. Wie du vielleicht schon geahnt hast, handelt es sich bei BlueJacking um die Situation, in der ein Bluetooth-Gerät ein anderes mit Spam-Nachrichten kapert. Diese Bluetooth-Schwachstelle ermöglicht es dem Hacker, unerwünschte Nachrichten, wie zum Beispiel Werbung, an ein anderes Gerät zu senden.

Wie Piraten befindet sich der BlueJacker normalerweise in der Nähe des Bluejacked-Geräts. Beispielsweise könnte er so nahe sein wie im Bereich von zehn Metern bis zu dreißig Fuß. Daher sind die Chancen hoch, dass wenn Ihr Bluetooth-Gerät ge-Bluejacked wird, der Übeltäter im selben Raum mit Ihnen ist.

Glücklicherweise gibt dieser Bluetooth-Angriff dem Hacker keinen Zugang zu Ihrem Gerät. Ihre Gerätedokumente bleiben ebenfalls sicher. Daher sind Spam-Nachrichten eher störend als bedrohlich. Tatsächlich nutzen viele Menschen Bluejacking als Streich.

Allerdings könnte Spamming ein Vorläufer für gravierendere Hacks wie Phishing sein. Cyberstalker können es ebenfalls ausnutzen, um missbräuchliche oder bedrohliche Nachrichten zu senden. Darüber hinaus müssen die „Hacker“ in diesem Fall nicht einmal technisch versiert sein. Dies liegt daran, dass die Schritte zum Bluejacking eines Geräts ziemlich unkompliziert sind.

So vermeiden Sie BlueJacking

- Switch off your Bluetooth when you’re not using it

- Ignore and delete spam messages once you verify they’re unsolicited

BlueSnarfing

BlueSnarfing ähnelt sehr dem BlueJacking. Zunächst erlaubt BlueSnarfing es jemandem, sich ohne Erlaubnis des Eigentümers mit einem anderen Bluetooth-Gerät zu verbinden. Diese Bluetooth-Sicherheitslücke ist jedoch schlimmer, da sie Hackern ermöglicht, Dateien auf dem angegriffenen Bluetooth-Gerät zu stehlen oder zu kompromittieren.

So könnten Cyberkriminelle zum Beispiel auf Ihren Gerätekalender, E-Mails, Textnachrichten und Kontakte zugreifen. Darüber hinaus kann ein Bluesnarfer auf die Mediendateien Ihrer Geräte zugreifen und Dokumente nach Belieben stehlen, verändern oder löschen. Außerdem kann ein Angreifer mehr Informationen über Ihr Gerät erhalten, um weitere Angriffe durchzuführen.

Mit diesen gestohlenen Daten können sie einen umfangreicheren Angriff auf verwundbare Geräte starten. BlueSnarfing kann sogar eine Verbindung zwischen zwei Geräten unterbrechen, um eines von ihnen anzugreifen.

Bluesniping ist eine fortgeschrittene Form des Bluesnarfings. Im Grunde genommen erweitert Bluesniping den Bereich, in dem Bluesnarfing Geräte angreift. Anstatt nur ein paar Meter kann der Hacker also von weiter Entfernung auf dein Gerät zugreifen. Der Angreifer kann beispielsweise deine Bluetooth-Schwachstelle aus einem Kilometer Entfernung ausnutzen.

So vermeiden Sie BlueSnarfing

- Turn off your Bluetooth when not connected to a device

- Remove your Bluetooth device from discoverable when connected to another gadget

- Don’t transfer sensitive information over a Bluetooth connection

- Don’t accept Bluetooth pairing requests from untrusted devices

BlueBorne

Der Name “BlueBorne” leitet sich von der Tatsache ab, dass sich diese Bluetooth-Schwachstelle über die Luft (airborne) verbreitet, um Bluetooth-Geräte anzugreifen. Dies könnte die beängstigendste Bluetooth-Sicherheitslücke sein, da sie es dem Angreifer ermöglicht, ein Gerät komplett zu übernehmen. BlueBorne agiert, indem es die schwächste Stelle im Sicherheitssystem eines Netzwerks angreift.

Nachdem das erste Gerät zugänglich ist, verbreitet sich die Schwachstelle jetzt über die Luft zu anderen Geräten im Netzwerk. Da es über die Luft übertragen wird, ist BlueBorne ansteckender und verbreitet sich schneller. Darüber hinaus sind viele Sicherheitsstrukturen nicht darauf ausgelegt, Bedrohungen aus der Luft zu erkennen. Daher kann es für sie eine Herausforderung sein, die Bedrohung durch BlueBorne zu erkennen.

Die Schwachstelle BlueBorne betrifft eine breite Palette von Geräten. Dazu gehören Laptops und Desktop-Computer, Smartphones, IoT-Geräte usw. Schlimmer noch, der Angreifer muss nicht einmal eine Verbindung mit seinem Zielgerät herstellen. Darüber hinaus könnte das Zielgerät sogar seinen erkennbaren Modus deaktiviert haben. Die einzige Voraussetzung ist, dass das Zielgerät eingeschaltet ist.

Ein BlueBorne-Hack kann verwendet werden, um eine Fernausführung von Code durchzuführen. Ebenso kann der Cyberkriminelle effizient Man-in-the-middle-Angriffe auf das Ziel durchführen.

So vermeiden Sie BlueBorne-Angriffe

- Schalten Sie Ihr Bluetooth aus, wenn es nicht verwendet wird

- Schließen Sie Schwachstellen in Anwendungen und Systemen

- Aktualisieren Sie die System- und Bluetooth-Software regelmäßig

Car Whisperer

Wie der Name schon andeutet, betrifft diese Bluetooth-Schwachstelle hauptsächlich Fahrzeuge. Der Car Whisperer Bluetooth-Hack zielt im Wesentlichen auf das integrierte Freisprechsystem eines Autos ab. Er täuscht das Bluetooth-System des Autos, indem er es mit einem Computer oder Bluetooth-Headset verbindet. Folglich kann der Hacker die Gespräche des Fahrers während der Fahrt mithören.

Darüber hinaus kann der Car Whisperer auch Audio in das Auto einspeisen, entweder durch dessen Bluetooth. Wenn Sie also Opfer dieses Hacks werden, wäre es nichts Ungewöhnliches, jemanden zu hören, der Ihnen rät, vorsichtig zu fahren. Diese Bluetooth-Schwäche könnte die gefährlichste sein, da sie den Hacker auf den Fahrersitz setzt.

Es ist jedoch noch unklar, ob die Hacker mehr tun können, als nur Gespräche im Auto mitzuhören und daran teilzunehmen. Die Bluehackers nutzen die Tatsache aus, dass die meisten Autohersteller für ihre Freisprecheinrichtungen einfache vierstellige Sicherheitscodes verwenden. Dieser Passkey könnte so einfach wie 1234 oder 0000 sein. Zudem verwenden die meisten Automobilhersteller denselben Code. Deshalb ist es für Bluetooth-Hacker nicht schwierig, das System zu kapern.

So vermeiden Sie Car Whisperer-Angriffe

- Verbinden Sie das System Ihres Fahrzeugs während der Fahrt mit einem Bluetooth-Telefon. Dieser Schritt schützt Sie, da das System nur eine Verbindung auf einmal akzeptiert.

- Die Fahrzeughersteller sollten nicht mehr dieselben schwachen Sicherheitscodes für die Bluetooth-Systeme ihrer Fahrzeuge verwenden

BlueBugging

Sie haben sicherlich schon vom NSA oder CIA gehört, die Ziele in Wohnungen abhören und Gespräche belauschen. Leider ermöglicht BlueBugging Cyberkriminellen genau das mit Bluetooth-Geräten zu tun. Diese Bluetooth-Schwachstelle entstand direkt im Anschluss an BlueJacking und BlueSnarfing.

BlueBugging ermöglicht es einem Hacker, einen Zugangspunkt in ein fremdes Gerät zu schaffen. Das Gerät könnte hier ein Computer oder ein mobiles Endgerät sein. Diese Hintertür erlaubt dem Hacker den Zugang zum Zielsystem. Folglich können sie die Gespräche des Ziels anhören. Dies erklärt den Namen „BlueBugging“.

Ein BlueBugger kann auch Rufumleitungsprotokolle einrichten. Mit diesem Protokoll kann der Hacker Anrufe abfangen und empfangen, die für das Zieltelefon bestimmt sind. Ein Bugger kann auch Bluetooth-Headsets für seine Hacks verwenden. Darüber hinaus kann der Hacker mehr tun als nur Anrufe abhören und abfangen.

Er kann ebenfalls Nachrichten lesen, auf Kontakte und andere Telefondienste zugreifen. Tatsächlich kann er alle Daten Ihrer Geräte einsehen. Leider können Hacker eine Booster-Antenne verwenden, um ihre Angriffsreichweite zu erhöhen.

So verhindern Sie BlueBugging

- Aktualisieren Sie Ihre Geräte über automatisch erkennbare Bluetooth-Optionen

- Schalten Sie Ihr Bluetooth aus, wenn Sie es nicht benutzen

- Keine Freisprecheinrichtung für Geräte mit sensiblen Daten verwenden

- Vermeiden Sie Pairing-Anfragen von unbekannten Geräten, insbesondere von Headsets

Allgemeine Tipps zum Schutz von Bluetooth-Geräten

Es wäre sehr entmutigend, wenn wir unsere Bluetooth-Geräte nicht vor diesen Schwachstellen schützen könnten. Die gute Nachricht ist jedoch, dass die folgenden Tipps Ihre Geräte schützen können.

1. Schalten Sie es aus

Schalten Sie Ihr Bluetooth-Gerät nur auf „sichtbar“ und lassen Sie es eingeschaltet, wenn Sie es mit einem neuen Gerät koppeln müssen. Interessanterweise müssen Sie Ihren Entdeckungsmodus nicht einschalten, wenn Sie sich mit zuvor gekoppelten Geräten verbinden. Wenn Sie Ihr Bluetooth ohne aktive Verbindung eingeschaltet lassen, kann ein Hacker sich frei mit Ihnen verbinden. Mit diesem Zugang können sie jegliche böswilligen Pläne ausführen, die sie haben.

2. Einen sicheren Abstand wahren

Die meisten Bluetooth-Attacken kommen von Geräten, die sich in der Reichweite des Opfers befinden. Daher sollten Sie, wenn Sie Ihr Bluetooth im Freien nutzen, versuchen, sich von Menschenmassen fernzuhalten. Dies gilt insbesondere, wenn Sie sensible Daten übertragen. Grundsätzlich kann ein Sicherheitsabstand von 10 Metern schon hilfreich sein.

3. Sichern Sie Ihre Dateien und Geräte

Erstens ist es am besten, keine wichtigen Daten über Bluetooth zu übertragen. Wenn Sie jedoch keine andere Wahl haben, sollten Sie die Daten verschlüsseln. Darüber hinaus ist es wichtig, aktuelle Geräte zu nutzen. Ältere Geräte haben ältere Bluetooth-Versionen, die Ihr Bluetooth automatisch auf „entdeckbar“ einstellen. Mit einem neueren Gerätemodell haben Sie mehr Kontrolle über Ihre Bluetooth-Geräte.

4. Koppeln Sie keine Geräte in der Öffentlichkeit

Es ist am besten, Ihre Bluetooth-Verbindungen zu Hause oder in sicheren Räumen zu nutzen. Die Chancen stehen hoch, dass Sie, wenn Sie öffentliche Bluetooth-Kopplungen vermeiden, vielen Bluehackern entkommen. Dies liegt daran, dass viele Cyberkriminelle öffentliche Bereiche wie WLAN-Spots belauern. Wenn Sie also versuchen, Ihr Bluetooth-Gerät hier zu verbinden, kann der Hacker den kurzen Zeitraum ausnutzen, in dem Ihr Gerät sichtbar ist.

5. Entkopplung von Geräten nach der Verwendung

Solange es nicht Ihr Bluetooth-Zubehör ist, ist es hilfreich, die Verbindung zu einem Gerät nach der Nutzung zu trennen. Zudem sollten Sie die Verbindung zu Geräten trennen, sobald diese gestohlen wurden. Da Ihr Gerät sie immer noch als vertrauenswürdige Verbindungen ansieht, kann der Dieb sie ausnutzen, um Sie zu hacken.

Schlussfolgerung

Tatsächlich gefährden Bluetooth-Geräteverbindungen unsere Geräte. Dennoch können wir sie wegen ihrer vielen Vorteile nicht aufgeben. Unsere einzige Option ist daher, unsere Geräte vor Bluetooth-Hacks zu schützen. Glücklicherweise können die in diesem Artikel bereitgestellten Informationen und Schritte dazu beitragen, die Schwachstellen Ihrer Bluetooth-Geräte zu beheben. Es ist auch bemerkenswert, dass dies nicht die einzigen Bluetooth-Schwachstellen sind. Seien Sie also vorsichtig.