최근 시대의 상위 10개 해커 그룹

해커 그룹은 숫자의 힘을 잘 보여주는 훌륭한 예입니다. 오늘날 전 세계에는 여러 그룹이 있습니다. 그들의 활동에 대한 첫 보고서 이후로 그들은 긴 여정을 거쳤습니다. 컴퓨터 시스템의 내부 작동에 대한 단순한 매력에서 시작된 것이 다양한 목적으로 정보를 훔치기 위한 조정된 공격으로 발전했습니다.

해커 그룹은 개인과 조직에 심각한 재정적 영향을 미칩니다. 예를 들어, 2020년 데이터 유출의 평균 비용은 350만 달러가 넘었습니다, 그리고 이 수치는 계속해서 상승하고 있습니다.

전 세계에는 다양한 공격 스타일과 동기를 가진 젊은 해커와 나이 많은 해커들이 있습니다. 2017년과 2018년 사이에 전 세계적으로 차단된 일일 웹 공격의 수가 56.1% 증가했습니다.

이 기사에서는 전 세계 상위 10개 해킹 그룹을 살펴보고 해커 그룹의 다양한 유형과 같은 다른 중요한 세부 사항에 대해 논의할 것입니다.

해커 그룹의 유형

개인 해커와 마찬가지로, 다양한 그룹들이 각기 다른 역량으로, 다른 목표를 가지고 활동합니다. 아래에서는 해커 그룹의 세 가지 주요 유형을 살펴봅니다.

국가 지원 그룹

정치와 안보는 세계 모든 국가가 심각하게 여기는 두 가지 사항이며, 모든 국가는 적대국보다 우위를 점하려고 노력합니다. 경우에 따라 정부는 다른 국가에 대한 정보를 얻기 위해 해커 그룹의 서비스를 이용합니다. 국가 또는 국가 후원 해커 그룹은 정부의 지원을 받는 해커 그룹을 간단히 설명합니다.

이 그룹들은 다른 나라들의 군사 계획, 산업 정보 및 자국에 우위를 줄 수 있는 다른 유형의 데이터에 대한 기밀 정보를 얻기 위해 전문 지식을 활용합니다. 국가 후원 해커 그룹의 활동 예로는 이란의 핵 시설에 대한 스턱스넷 공격이 있습니다.

해킹 활동가 그룹

해킹 전문가들로 구성된 활동가들이 해킹티비스트 그룹을 만듭니다. 이러한 그룹들은 주로 정부나 대기업을 대상으로 비정상적인 행위나 잘못을 폭로하기 위해 활동합니다. 해킹티비스트 그룹은 침해된 시스템에서 얻은 정보를 정치적 또는 사회적 활동을 위해 사용합니다. 그러나, 70%의 사이버 공격은 금전적인 동기에서 비롯됩니다.

내부 고발자 그룹

내부 고발자 그룹은 기밀 정보를 폭로하는 것에서 해커티비스트 그룹과 매우 유사합니다. 이러한 그룹의 동기에는 조직에 대한 개인적인 불만이나 자신들의 조직 내에서 불법적인 관행을 발견하는 것이 포함됩니다.

최근 몇 년간 최고의 해커 그룹 10개

오늘날 전 세계에는 많은 해커 그룹이 알려져 있으며, 그 중 여러 그룹은 신중하게 레이더 아래에서 활동하고 있습니다. 그러나 이들 중 상당수는 수년에 걸친 고위험 공격으로 악명을 떨치게 되었습니다. 이 그룹에는 다음이 포함됩니다:

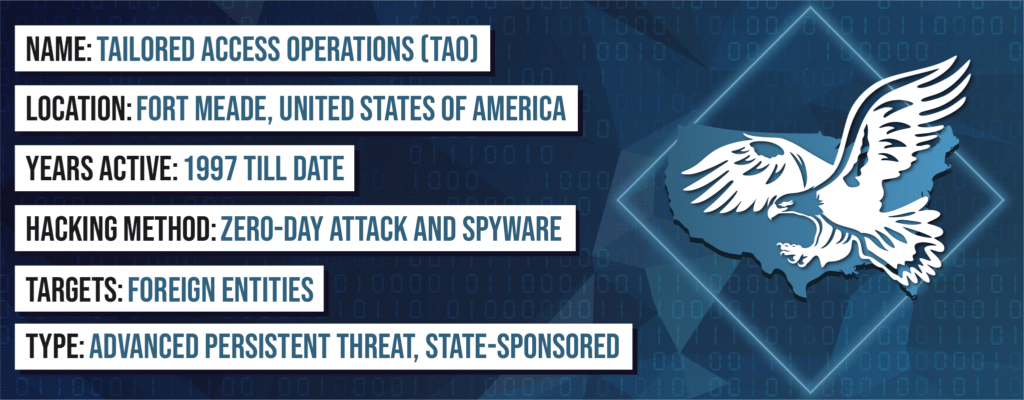

1. 맞춤형 접근 작전

맞춤형 접근 작전(Tailored Access Operations, TAO)은 가장 정교하고 잘 갖춰진 해킹 그룹 중 하나입니다. TAO는 국가가 후원하는 그룹일 가능성이 높습니다. 왜냐하면 보고서들이 그들이 국가안보국(NSA)의 부대라고 주장하기 때문입니다. TAO가 얼마나 오랫동안 활동해왔는지 아무도 확실히 알지 못합니다. 그리고 만약 내부 고발자 에드워드 스노든이 그들의 존재를 폭로하지 않았다면 그들은 그림자 속에 남아있었을 것입니다.

그들의 전문 지식 덕분에 TAO는 그들이 손에 넣을 수 있는 거의 모든 종류의 미국 전화 데이터를 수집했습니다.

TAO는 조지아, 덴버, 텍사스, 하와이에 지사를 두고 있습니다. 그러나 대중이 알지 못하는 다른 지사도 있을 수 있습니다. 이 그룹에 얼마나 많은 해커가 있는지는 알 수 없지만, 지금까지 약 600명의 해커가 메릴랜드주 포트 미드에 있는 NSA의 주요 복합체에서 일하고 있습니다.

이 그룹은 매우 효과적으로 만드는 놀라운 독특한 능력을 가지고 있습니다. 예를 들어, QUANTUMSQUIRREL은 인터넷상에서 누구든 될 수 있는 능력을 그들에게 제공합니다. 또한, 그들은 물리적 접근을 통해 또는 인터넷 서비스 제공업체(ISPs) 및 하드웨어 회사들의 도움으로 컴퓨터 시스템을 침해했습니다. 게다가, TAO는 회사들이 자신들의 시스템에 설치하도록 강요하는 허점을 이용합니다.

TAO는 WARRIOR PRIDE라는 이름의 Android 및 iOS 소프트웨어도 가지고 있습니다. 이 도구를 사용하면 원격으로 전화를 켜고, 마이크를 활성화하며, 위치 추적을 위한 지오로케이션을 사용할 수 있습니다. 또한, 이 소프트웨어는 변조 방지 및 스텔스 프로그래밍을 갖추고 있습니다.

2. 엘더우드 그룹

Elderwood 그룹은 Hidden Lynx, Linfo, Putter Panda와 같은 여러 중국 기반 해커 그룹의 일반적인 이름입니다. 이 그룹은 APT(Advanced Persistent Threat) 해커 그룹입니다. 그들은 몇 년 동안 활동해 온 국가 후원 그룹이며, 계속해서 그들의 기술을 향상시키고 있습니다.

Elderwood 그룹이 수행한 가장 두드러진 공격 중 하나는 2010년에 발생한 “Operation Aurora”였습니다. 구글이 이 조정된 사이버 공격 중 해킹당한 회사 중 하나였음에도 불구하고, 작전의 전체 범위는 여전히 미스터리로 남아 있습니다. 그들의 다른 목표에는 공급망 회사, 방위 산업, 인권 단체들이 포함되었습니다.

전문가들에 따르면, 오퍼레이션 오로라의 조정과 복잡성 수준은 중국 정부가 배후에서 조종하고 있음을 분명하게 시사합니다. 엘더우드 그룹에 의한 다른 공격들은 제로데이 취약점과 해킹의 긴 목록을 만들 수 있습니다.

3. APT28

APT28 또는 Fancy Bear은 러시아 기반의 다른 악명 높은 APT 그룹입니다. 일반적인 믿음은 러시아 정부가 이 그룹을 후원하며, 그들은 모스크바의 지시에 따라 목표를 공격한다는 것입니다.

APT28 공격은 모든 표준 해킹 기술을 포함하며, 대부분 성공적입니다. 그들의 목표 목록은 지금까지 상당히 긴 편으로, OSCE, 조지아의 부처들, 폴란드 정부, 그리고 NATO가 포함됩니다. 대부분의 해커 그룹들이 자신들의 공격에 자부심을 가지고 있지만, 때때로 책임을 주장하지 않거나 다른 그룹을 비난하기도 합니다. 예를 들어, 그들은 자신들의 활동 중 일부에 대해 사이버 칼리페이트(ISIS)를 조작하려고 시도했습니다.

이러한 해커 그룹 중 많은 수가 정부가 인터넷 법률과 자유를 그다지 심각하게 여기지 않고, 미국과의 범죄인 인도 협정이 없는 국가에서 활동하므로, 그들의 행동에 상관없이 법적 조치의 손길이 닿지 않는 곳에 머물러 있습니다.

또한, APT28은 스웨덴 스포츠 연맹, 국제 육상 경기 연맹, 그리고 세계 반도핑 기구(WADA)를 포함한 여러 스포츠 기구를 대상으로 공격했습니다. WADA 사이버 공격은 전 세계적으로 헤드라인을 장식했습니다. 이는 도핑 스캔들 이후 올림픽 경기에서 러시아의 금지에 대한 보복이었습니다.

4. 타르 안디샨/아약스

이란의 핵 발전소를 대상으로 한 스텁스넷 공격 이후, 이란은 자국의 사이버 보안을 진지하게 받아들이고 그 능력을 업그레이드하기로 결정했습니다. 이 보안 개편에는 독립적인 국가 후원 그룹인 타르 안디샨을 창설하고 이미 존재하는 이란의 해커티비스트 그룹인 Ajax와 같은 그룹을 고용하는 것이 포함되었습니다.

지금까지 Tarh Andishan이 외국 정부 기관을 공격한 보고는 없습니다. 그러나 그들은 파키스탄, 사우디아라비아, 그리고 대한민국에서 공항 보안 시스템을 침해하여 게이트 제어권을 탈취했습니다. 이 공격으로 그들은 공항에서 보안 자격증을 조작할 수 있는 능력을 얻었습니다. 또한, 그들의 다른 목표에는 통신, 석유 및 가스 회사들이 포함됩니다.

Ajax는 웹사이트를 변조함으로써 명성을 얻었습니다. “작전 샤프란 로즈”는 그룹의 가장 주목할만한 공격입니다. 이 공격 동안 Ajax는 미국 방위 산업 관계자들의 정보를 훔치기 위해 고급 피싱 공격을 수행했습니다.

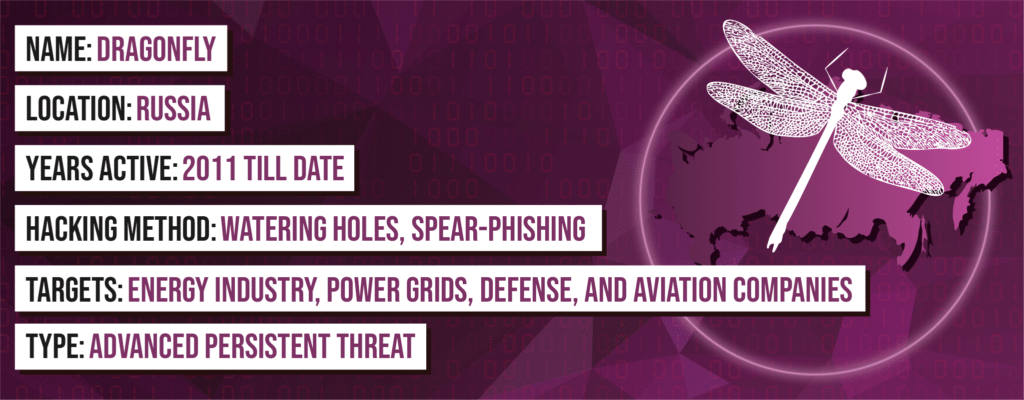

5. 잠자리

Dragonfly는 알려진 APT 그룹입니다. 이 그룹은 아마도 러시아 정부의 급여 명단에 있을 것입니다. Dragonfly는 미국과 유럽의 에너지 산업, 전력망, 그리고 다른 제어 시스템을 목표로 합니다.

이 그룹은 워터링 홀과 스피어 피싱 공격을 포함하는 APT 스타일의 공격으로 악명이 높습니다. 하지만 스턱스넷처럼, Dragonfly는 제어 시스템에서 산업이 사용하는 합법적인 소프트웨어에 트로이 목마를 숨길 수 있습니다.

최근 드래곤플라이는 미국 에너지 그리드에 대한 공격을 멈추지 않고 있으며, 지속적으로 제어 시스템의 핵심 부분에 접근하려고 시도하고 있습니다. 그러나 미국은 이러한 공격을 방어하기 위해 보안을 강화해 나가고 있습니다.

6. 익명

익명은 세계에서 가장 인기 있는 해킹 그룹 중 하나입니다. 2003년에 등장한 이래로, 이 그룹은 강력한 세력으로 성장해 왔습니다. 이 그룹은 알려진 리더십이나 조직이 없으며, 많은 전문가들은 그것의 분산된 성격이 여러 해 동안 생존할 수 있었던 이유 중 하나라고 믿습니다. 이는 정부가 익명의 많은 구성원들을 체포했음에도 불구하고, 그것이 그들의 작전에 영향을 주지 않는 것처럼 보이기 때문입니다.

Anonymous가 결성된 이래로 항상 자유주의적 해킹티비즘을 향해 기울어져 있으며, 심각한 해킹과 더 가벼운 해킹을 수행해왔습니다.

그들의 가장 효과적인 캠페인 중 일부는 아동 포르노 반대, 점령 운동, 그리고 사이언톨로지 교회 반대입니다. 그들은 현대의 컬트 상징이며, 그들의 구성원들은 상징적인 가이 포크스 가면과 인상적인 문구들을 사용합니다.

익명은 그들의 정직함과 강력한 도덕적 기준을 자랑스럽게 여깁니다. 예를 들어, 이 그룹은 캠페인에 자신의 이름을 사용하기 시작할 정도로 이기적이 된 멤버들을 꾸짖고, 그들에게 떠나라고 권장합니다.

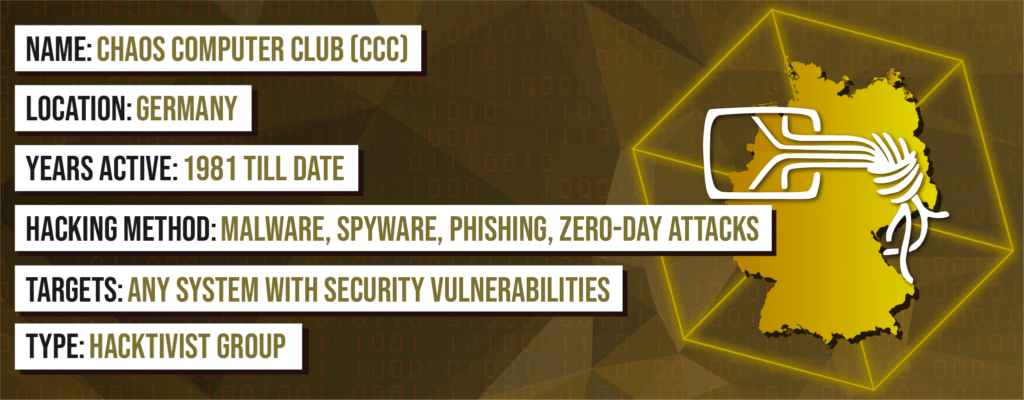

7. 카오스 컴퓨터 클럽

Chaos Computer Club (CCC)은 오늘날까지 존재하는 가장 오래된 해커 그룹 중 하나로, 유럽에서 가장 큰 그룹입니다. 독일 해커들이 1981년에 이 그룹을 결성했습니다. CCC는 정부의 투명성과 컴퓨터 및 정보에 대한 쉬운 접근을 촉구합니다. 이 목록에 있는 다른 그룹들과 달리, CCC는 정부와 산업에 대한 전쟁을 벌이지 않습니다. 대신, 이 그룹은 보안 시스템의 취약점을 드러내는 윤리적 해킹에 더 집중하여 사람들에게 사이버 보안에 대해 교육하는 수단으로 활동합니다.

요즘 CCC의 대부분의 멤버들은 독일인입니다. 그 결과, 그룹들은 캠페인을 신중하게 진행하며, 시스템을 해킹하기 전에 종종 변호사들로부터 법적 조언을 구합니다.

CCC는 오랫동안 존속해왔으며, 대중의 상당 부분이 그들의 능력을 인정하고 받아들입니다. 경우에 따라서는 언론마저도 그들을 칭찬하기도 합니다. 하지만, 그룹의 규모를 고려할 때, 모든 구성원이 항상 법을 준수하는 것은 아닙니다.

80년대에 CCC는 독일 연방우정의 시스템에 있는 허점에 주목을 받으면서 유명해졌습니다. 당시 독일 연방우정은 다른 기술적으로 진보된 회사들이 자신들과 경쟁하는 것을 억제하려고 했습니다. 회사는 CCC의 주장에 대해 그들의 보안이 완벽하다고 대중에게 확신을 주었습니다. 결국 CCC는 그들의 시스템을 해킹하여 134,000 독일 마르크를 훔쳤습니다. 하지만, 그들은 다음 날 돈을 돌려주었습니다.

8. 시리아 전자군

시리아 전자군 (SEA)은 시리아 국민에 동정을 표하는 해커 그룹입니다. 또한, 이 그룹은 이란과 헤즈볼라와 연계가 있습니다. 수년에 걸쳐, 이 그룹은 그들의 효과성을 보여주는 공격들을 수행할 수 있었습니다.

그들의 가장 인기 있는 공격에는 여러 주요 서양 뉴스 매체의 웹사이트를 변조하고 맬웨어를 이용해 반대파 반군을 찾아내는 것이 포함됩니다. 그러나 SEA는 그들의 스타일과 어조 때문에 독특합니다. 예를 들어, 이 그룹은 AP의 계정에서 백악관에서 폭발이 있었고 당시 오바마 대통령이 부상을 입었다는 트윗을 했습니다. 이 트윗은 DOW 존스 지수에 극적인 영향을 미쳐 일시적인 하락을 초래했습니다. 또한, 이 그룹은 BBC 날씨 계정에서 “사우디 날씨 관측소가 낙타와의 정면 충돌로 인해 다운되었다”고 트윗하기도 했습니다.

9. 모르포

Morpho(또한 Wild Neutron으로 알려짐)는 매우 깊은 자금력을 가진 고위험 그룹입니다. 2011년부터, 그들은 투자, 기술, 제약 회사들을 대상으로 한 일련의 해킹을 조정해왔습니다. 또한, 이 그룹은 자신들의 이익을 위해 내부 정보를 훔칩니다. 그들의 공격 중 일부는 Facebook, Twitter, Apple, Microsoft를 대상으로 제로데이 취약점을 통해 이루어졌습니다.

Morpho는 정교한 그룹입니다. 그들의 활동 중 일부에는 호스팅 제공업체에 비트코인으로 지불하기, 다단계 명령, 다중 플랫폼 멀웨어 등이 포함됩니다. 지금까지 이 그룹은 자신들의 행적을 제대로 숨김으로써 법적 조치를 피해왔습니다.

10. 국정원 121국

북한은 다른 나라들을 위협하기 위해 자신들의 보안을 지속적으로 과시하는 나라 중 하나입니다. 북한 정부는 세계로부터 고립된 상태임에도 불구하고 해킹에 투자하고 있습니다. 탈북자들은 이러한 해커 중 일부가 북한에서 부유하게 살고 있다고 보고했습니다. 또한, 정부는 그들의 “자동화 대학” 학교에서 최고의 학생들을 선발하여 일하도록 합니다.

국정원 121은 북한의 주요 해킹 그룹입니다. 이 나라의 구식 인터넷 인프라를 고려할 때, 이 그룹의 1800명 이상의 멤버들은 전 세계에 위치해 있습니다.

Bureau 121의 주요 목표는 항상 대한민국이었습니다. 이 그룹은 악성 게임 앱을 만들고, 은행 및 방송사의 데이터베이스를 파괴하며, 심지어 대한민국 대통령의 웹사이트까지 해킹했습니다. Bureau 121은 소니를 해킹하여 회사에 1500만 달러의 손실을 입힌 Guardians of Peace와도 연결되어 있다고 생각됩니다.

최근 해킹 사례

해킹 추세는 최근 몇 년 동안 계속 증가하고 있습니다. 예를 들어, 2020년에만 3000건이 넘는 데이터 유출 사건이 발생했습니다. 또한, Symantec에 따르면, 평균적으로 매월 4800개의 웹사이트가 폼재킹 코드에 의해 침해됩니다. 이러한 사이버 공격은 시스템의 취약점을 이용합니다. 예를 들어, 2018년에는 데이터 유출 사건의 34%가 내부 요인에 의해 발생했으며, 2019년에는 데이터 유출에 관련된 외부 요인의 36%가 조직 범죄와 연결되었습니다.

맥락을 설명하자면, 최근 데이터 유출 사례 중 몇 가지를 소개합니다:

2021년 1월 20일, 한 해커가 190만 명의 사용자 기록이 담긴 Pixlr 데이터베이스를 유출했습니다. 이 유출로 이메일 주소, 사용자 이름, 사용자의 국가, 해시된 비밀번호 및 기타 민감한 정보와 같은 민감한 세부 정보가 드러났습니다. 해커는 이 정보를 무료 온라인 포럼에 게시했습니다.

가장 큰 “다수의 침해 사례 집합” (COMB)은 2021년 2월 2일에 발생했으며, Netflix, LinkedIn, Yahoo, Bitcoin 등 여러 침해 사례에서 수집된 32억 개 이상의 고유한 이메일과 비밀번호 쌍이 온라인에서 발견되었습니다. 이것은 해커들이 여러 계정 자격 증명에 접근할 수 있게 해주는 인기 있는 해킹 포럼에 게시된 간결하고 검색 가능한 데이터베이스였습니다.

2021년 4월 3일, Facebook 데이터베이스가 침해되어 106개국의 5억 3천 3백만 명 사용자의 개인 정보가 해킹 포럼에서 무료로 공개되었습니다. 도난당한 데이터에는 사용자의 전체 이름, 전화번호, 이메일 주소 및 기타 개인 정보가 포함됩니다. 해커들은 Facebook이 2019년에 수정한 취약점을 이용하여 데이터를 확보했습니다.

결론

사이버 보안은 전문 해커 그룹이 보안 시스템을 우회하는 것을 사업으로 삼고 있기 때문에, 인터넷상에 무수히 많은 정보가 존재하는 오늘날 그 어느 때보다 중요합니다. 불행히도, 전 세계에 얼마나 많은 해커 그룹이 존재하는지 아무도 모릅니다. 다행히도, 해커들이 기술을 향상시키는 만큼 보안 시스템도 계속해서 업그레이드됩니다.