Kva Er Eit WebRTC-lekkasje og Korleis Kan Du Beskytte Deg Sjølv?

Internettet er flott av så mange grunnar. Det er så mange tenester til disposisjon, og dei er vanlegvis lett tilgjengelege. Likevel, når mange brukar desse tenestene, er det mange som ikkje er klar over tryggleiks- og personvernsrisikoane dei kan bli utsette for.

Ein WebRTC-lekkasje er eit personvernsproblem som dei fleste på nettet ikkje er klar over. Denne artikkelen vil diskutere kva WebRTC er, kva det tyder å lide av ein WebRTC-lekkasje, og anna viktig informasjon du bør vite.

Kva er WebRTC?

WebRTC tyder Web Real-Time Communication. Det er eit sett med open kjeldekode-teknologiar som lettar stemme-, videosamtale- og P2P-deling i nettlesarar utan utvidingar, tillegg eller mellomliggande tenarar. WebRTC reduserer forseinkinga under direktesendingar, filoverføringar, nettsamtalar eller videosamtalar. Det aukar òg farten på slike tilkoplingar.

WebRTC fungerer på mobile og datamaskinbaserte applikasjonar og nettlesarar ved å bruke JavaScript for å gjere sanntidskommunikasjon mogleg utan eksterne tillegg. WebRTC-teknologien er avhengig av eksterne tenarar for å fungere.

Dette gjer det mogleg for deg å sende og motta direkte video og lyd med nokon andre på nettet utan å laste ned nokon annan programvare eller aktivere ei utviding. WebRTC kan vere viktig om du treng sanntids peer-to-peer-tilkoplingar, men det kan setje ditt nettvern i fare.

Den store sårbarheita med WebRTC er at alle nettsidene du besøker kan få tilgang til din verkelege IP-adresse sjølv med ei VPN-tilkobling. Dette er eit alvorleg problem, men det er ein del av WebRTC sitt design, og du kan ikkje reparere det. Så, det er opp til deg å beskytte deg sjølv eller deaktivere funksjonen heilt.

Kva er eit WebRTC-lekkasje?

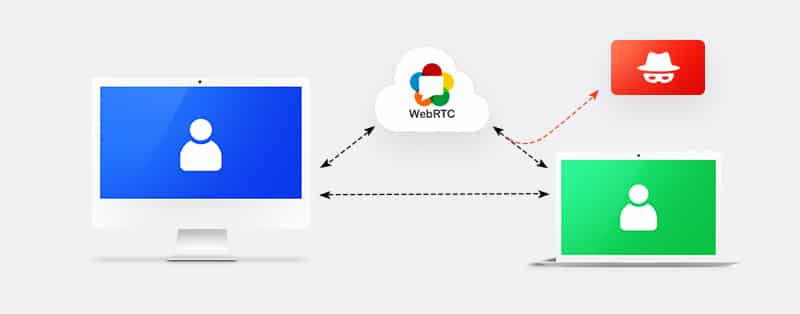

Med WebRTC blir den verkelege IP-adressa di avslørt av ICE (Interactive Connectivity Establishment)-protokollen og deretter brukt til å opprette ein tilkobling med andre personar gjennom STUN/TURN-tenarar. Dette betyr at ein tredjepart kan bruke WebRTC i ein nettlesar for å oppdage den verkelege IP-adressa di, noko som definitivt vil avsløre identiteten din.

Også blir STUN-førespurnader vanlegvis ikkje oppdaga, og mange utvidingar eller tillegg blokkerer dei ikkje. På grunn av dette kan ein tredjepart enkelt spore førespurnadane dine om STUN-tenarane deira er konfigurerte til å bruke ein jokerteikn DNS-post (også kjent som eit jokerteikndomene).

Ein WebRTC-lekkasje er ei svakheit som kan oppstå i nettlesarar som Google Chrome, Opera, Firefox, og Brave når du brukar ein VPN. Når det skjer, er ikkje IP-adressa di lenger beskytta. Dette gjer det enkelt for internettleverandøren din, hackarar eller regjeringa å overvake eller utnytte dataa dine.

Likevel er det viktig å vite at WebRTC-lekkasjar ikkje nødvendigvis betyr at det er eit problem med VPN-en din. Det er heller eit problem med nettlesaren du brukar.

Nettlesarar sender førespurnadene dine til STUN-tenarar som returnerer resultat med IP-adressa di. Og sidan resultata er i Javascript, kan nesten kven som helst enkelt få tilgang til dei. Enn verre, tillegg som AdBlockPlus eller Ghostery kan ikkje blokkere førespurnadene.

Korleis Skjer WebRTC-lekkasjen?

VPN-ar sikrar vanlegvis all slags datatrafikk som blir send gjennom deira sikre tenarar. Dei beste VPN-ane brukar sterk kryptering og sikkerheitsprotokollar for å garantere tryggleiken og privatlivet ditt. Så, du lurer kanskje på korleis ei WebRTC-lekkasje framleis kan skje.

Vel, WebRTC-lekkasjar skjer når kommunikasjonskanalane dine ikkje går gjennom den krypterte tunnelen til VPN-en din. Som vi nemnde, når dette skjer, har nettsider og nettstenester tilgang til IP-adressa di. Ein WebRTC-lekkasje kan faktisk skje dersom du brukar ein VPN-teneste av dårleg kvalitet.

Men dette betyr ikkje at du alltid er utsett. Snart skal vi vise deg korleis du enkelt kan sjekke om du opplever ein WebRTC-lekkasje.

Korleis sjekke for ein WebRTC-lekkasje?

For å vere trygg, bør du sjekke om VPN-en din har WebRTC-lekkasjar. Du kan utføre ein WebRTC-lekkasjetest med desse korte enkle stega:

- Først må du kopla frå eventuelle VPN du brukar.

- Gå til Google i nettlesaren din og søk etter «Kva er IP-adressa mi». Den verkelege IP-adressa di vil dukke opp i resultatet.

- Lukk nettlesaren.

- Gå tilbake til VPN-en din og kople til på nytt.

- Gå tilbake til Google, og gjenta steg 2.

- Om du ikkje opplever ein WebRTC-lekkasje, ville IP-adressa di vore annleis denne gongen.

Eit alternativt framgangsmåte du kan prøve er:

- Start VPN-klienten din og kople til ein sikker tenar.

- Gå til nettlesaren din, besøk BrowserLeaks og bruk verktøyet deira for WebRTC-lekkasjetest.

- Om WebRTC-en din ikkje lekker, bør du sjå ein IP-adresse som er annleis frå den verkelege IP-adressa di.

Alternativt kan du besøke IP8, WhatIsMyIPAddress, eller IPLEAK.NET for å gjennomføre testen i steg 2. Om resultata viser at du opplever ein lekkasje, ikkje bekymre deg, det er ikkje ein håplaus situasjon. Det finst visse måtar å førebyggje WebRTC-lekkasjar på.

Korleis førebyggje WebRTC-lekkasjar

Om WebRTC-lekkasjetesten din viser at du har ein lekkasje, eller du berre vil beskytte deg før det skjer, er det eit par måtar du kan blokkere det på:

Deaktiver WebRTC i nettlesaren din

Du kan hindre WebRTC-lekkasjar ved å deaktivere funksjonen på einingane dine. Ved å gjere dette, vil du blokkere WebRTC-førespurnader sendt frå nettlesaren din. For å vere ærleg, nokre av desse metodane kan verke komplekse, og dei kan deaktivere WebRTC fullstendig.

Du bør hugse på at nettsider og andre tenester brukar WebRTC for å leggje til rette for lyd- og videokommunikasjon, så når du deaktiverer WebRTC, kan nokre av desse nettsidene og tenestene fungere dårleg eller ikkje i det heile tatt.

Korleis deaktivere WebRTC på Firefox

Å deaktivere WebRTC på Firefox er ein veldig enkel prosess. Her er stega du må følge:

- Start Firefox.

- Skriv inn “about:config” i URL-linja og trykk Enter.

- Klikk på «Eg aksepterer risikoen.» Ikkje få panikk, det er berre standard prosedyre.

- Neste, skriv inn “media.peerconnection.enabled” i søkjefeltet.

- Sjå etter fanen «Preference Name» under søkjefeltet.

- Dobbeltklikk på elementet for å endre verdien til «false».

Korleis deaktivere WebRTC på Chrome

Å deaktivere WebRTC på Google Chrome-nettlesaren kan vere komplisert avhengig av om du brukar mobil- eller datamaskinplattformar.

På mobil kan du følgje desse stega:

- Skriv inn “chrome://flags/#disable-webrtc” i URL-linja di i Chrome.

- Etter at sida har lasta, sjå etter “WebRTC STUN origin header,” og slå det av.

Du kan òg deaktivere alternativa for «WebRTC maskinvarevideokoding» og «WebRTC maskinvarevideodekoding» for ekstra tryggleik, men du treng ikkje.

Likevel kan du ikkje deaktivere WebRTC på PC-versjonar av Chrome, så det er tilrådd at du brukar nettlesarutvidingar som uBlock Origin eller WebRTC Leak Prevention.

Korleis deaktivere WebRTC på Brave-nettlesaren

Brave-nettlesaren er òg sårbar for WebRTC-lekkasjar. Den enklaste prosessen for å beskytte nettlesaren er:

- Gå til alternativet «Innstillingar» på nettlesaren.

- Klikk på «Skjold.»

- På høgre side ville du sjå «Fingerprinting Protection.»

- Frå menyen, vel «Blokker all fingeravtrykking» for å blokkere WebTRC.

Om dei nemnde stega ikkje fungerer for deg, er ein annan metode for å stoppe WebRTC-lekkasjar på Brave å navigere til “Innstillingar>Sikkerheit>WebRTC IP-behandlingspolicy” og berre velje “Deaktiver ikkje-proksiert UDP.”

Korleis deaktivere WebRTC på Safari

Det er òg mogleg å deaktivere WebRTC på Safari. Likevel er dette ein relativt ny funksjon i nettlesaren, så du kan ha vanskar med å finne alternativet. Følg desse stega for å finne det:

- Klikk på «Safari» og vel «Innstillingar» frå lista.

- Klikk på «Avansert»-fanen og merk av for «Vis Utviklar-meny i menylinja»-boksen.

- Opna «Develop»-fanen, og vel «Eksperimentelle funksjonar.» Rull gjennom alternativa til «WebRTC mDNS ICE-kandidatar» og fjern merket for å deaktivere WebRTC.

Korleis deaktivere WebRTC på Opera

Det er umogleg å manuelt deaktivere funksjonen i Opera-nettlesaren, så det beste du kan gjere er å bruke WebRTC Leak Prevent-tillegget. Installer tillegget og deaktiver WebRTC ved å følgje desse stega:

- Gå til konfigurasjonssida for utvidinga (Vis > Vis utvidingar > WebRTC Leak Prevent > Alternativ).

- Vel frå rullegardinmenyen Deaktiver ikkje-proksiert UDP (tving proxy).

- Klikk på Bruk innstillingar-knappen.

Eit viktig stykke informasjon du bør vite er at utvidingar og tillegg ikkje er garantert å fungere. Det er alltid ein moglegheit for at du blir utsett for WebRTC-lekkasjar medan dei er aktiverte.

Bruk ein VPN med WebRTC-lekkasjebeskyttelse

Eit Virtuelt Privat Nettverk kan også vere ei løysing på problemet dersom leverandøren tilbyr garantert WebRTC-lekkasjebeskyttelse. VPN har blitt effektive verktøy for å halde seg beskytta på nettet. Dei tilbyr sterk sikkerheit og opprettheld din internettprivatliv. Med ein VPN er du beskytta mot WebRTC-lekkasjar så vel som hacking og sensur. Det er tonnevis av VPN-leverandørar på marknaden desse dagane, men du bør berre bruke høgt akklamerte VPN-er og unngå gratis tenester.

VPN-ar Med WebRTC Lekkasjevern

Her er to av dei beste VPN-ane med WebRTC-lekkasjebeskyttelse som du bør vurdere å bruke:

ExpressVPN

Samlet poengsum: 9.8

- Superraske servere

- AES 256-biters kryptering

- Støtter den private protokollen Lightway

- Pengene tilbake-garanti

Pengene-tilbake-garanti

ExpressVPN er den beste VPN-leverandøren som finst. Selskapet tek omsyn til mogelege truslar du kan møte på nettet, som WebRTC-lekkasjar, og tilbyr verktøy som held deg trygg. ExpressVPN driv over 2000 tenarar i meir enn 90 land. Det er utstyrt med 256-bit AES-kryptering og brukar L2TP/IPSec, OpenVPN-protokollar. Med denne VPN-en vil ikkje den verkelege IP-adressa di lekke når du besøker nettsider eller brukar nettstenester.

Denne VPN-leverandøren har òg ei nettlesarutviding som er tilgjengeleg på Chrome, Firefox og Edge. Denne utvidinga deaktiverer WebRTC fullstendig, og sikrar at du ikkje er sårbar på nokon måte.

ExpressVPN er tilgjengeleg på Android, Windows, macOS og iOS. Du kan nyte godt av WebRTC-lekkasjevernet og andre tryggleiksfunksjonar når du kjøper eit abonnement. Uansett kva plan du vel, får du ein 30-dagars pengane-tilbake-garanti.

Eksklusivt tilbud til Techrobots lesere: $6.67Måned (Lagre 49% + Få 3 måneder gratis)

Pengene-tilbake-garanti

NordVPN

Samlet poengsum: 9.6

- Utrolig raske servere

- Fantastiske sikkerhetsfunksjoner

- Verifiserte retningslinjer mot loggføring

- Opphever blokkering av strømmeplattformer

Pengene-tilbake-garanti

NordVPN er ein annan framifrå VPN-leverandør som tilbyr ei nettlesarutviding saman med ein VPN-teneste for å blokkere WebRTC-lekkasjar. Selskapet tilbyr òg fleire andre tryggleiksverktøy for brukarane sine. NordVPN har for tida meir enn 5000 tenarar i 62+ land, og dei brukar militærgradert 2048-bit AES-kryptering.

Blant dei nyttige funksjonane tilbyr NordVPN eit CyberSec-system, ein streng ingen-logg-policy, Onion Over VPN og ein Kill Switch som beskyttar mot datalekkasjar. Det har òg raske internettfartar og sterk datakryptering.

Som ExpressVPN, er NordVPN òg støtta på dei store plattformene. Du treng òg eit abonnementsplan med denne leverandøren. Men, det er ein 30-dagars pengane-tilbake-garanti i tilfelle du ikkje er nøgd med tenestene deira.

Beste tilbud: $2.99Måned (Lagre 67% + Få 2 år med 67 % rabatt + unike gaver)

Pengene-tilbake-garanti

Konklusjon

WebRTC er viktig på så mange måtar. Likevel bør du vere merksam på at ditt personvern og tryggleik på nettet kan bli lett kompromittert dersom din opphavlege IP-adresse blir lekt. Nettlesarar utgjer vanlegvis risikoen for ein WebRTC-lekkasje med sårbarheiter. Å bruke ein toppmoderne VPN kan hjelpe til med å redusere risikoane som kjem med WebRTC-lekkasjar. Som vi har framheva, er det mogleg å vite om du opplever ein lekkasje. Tiltaka som er framheva i denne artikkelen vil hjelpe deg med å halde deg beskytta.